นักวิจัยด้านความปลอดภัยซอฟต์แวร์จากบริษัท ThreatFabric ตรวจพบมัลแวร์ประเภทโทรจันตัวใหม่บน Android ชื่อ Brokewell ที่แฝงตัวมาในคราบหน้าอัปเดต Chrome ปลอม ความสามารถของมันคือ การดูดและดักข้อมูลของอุปกรณ์ที่ตกเป็นเหยื่อ การคุมเครื่องจากระยะไกล รวมถึงการแอบดูหน้าจอแบบเรียลไทม์ และทำภาพหลอก ซ้อนทับหน้าจอเดิม โดยในเบื้องต้นยังไม่มีรายงานว่ามีผู้เสียหาย

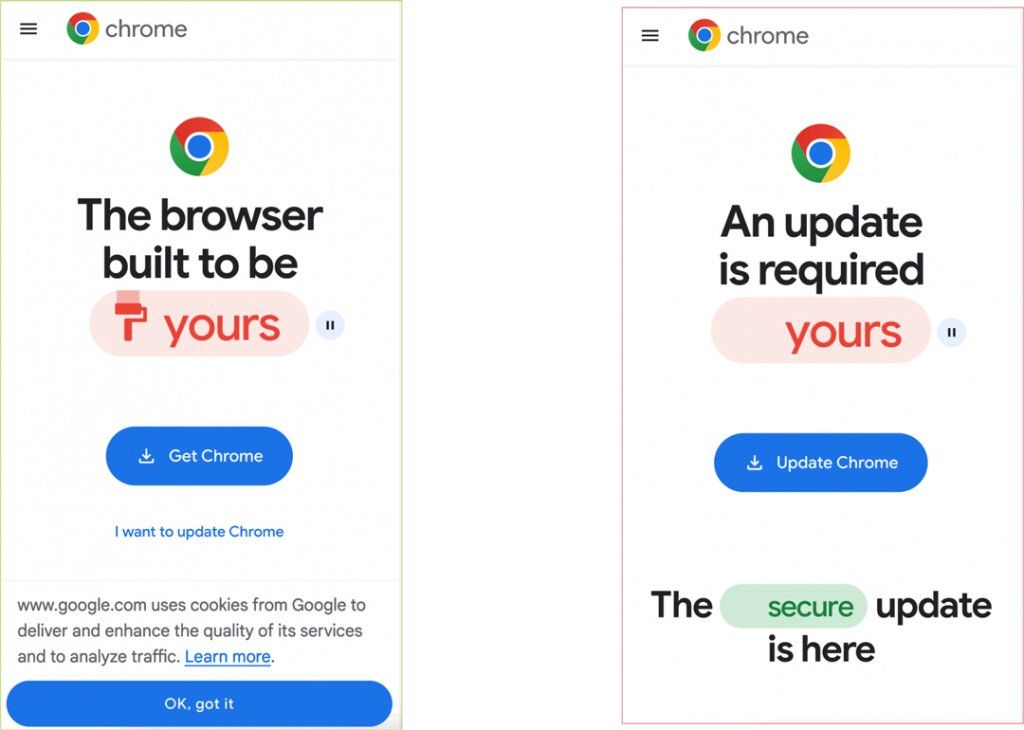

วิธีการที่ Brokewell ใช้คือการสร้างหน้าเพจปลอมขึ้นมา เพื่อหลอกให้เหยื่อไซด์โหลด APK ที่เป็นมัลแวร์ ซึ่งเป็นวิธีที่พบเห็นได้ทั่วไป อย่างในกรณีนี้คือหน้าอัปเดต Chrome ปลอม (ตามภาพด้านบน)

จากการตรวจสอบเพิ่มเติม ThreatFabric พบว่า Baron Samedit คือผู้ที่อยู่เบื้องหลังมัลแวร์ Brokewell โดยไม่ได้มีแค่แอป Chrome ปลอมอย่างเดียว แต่ยังมีแอปตัวอื่นที่โดนปลอมด้วยคือ Klarna แอปให้บริการด้านการเงินของสวีเดน และ ID Austria แอปตรวจสอบสิทธิ์ดิจิทัลที่ใช้งานกันในออสเตรเลีย ชื่อแพ็กเกจของแต่ละตัว ได้แก่

- Chrome – jcwAz.EpLIq.vcAZiUGZpK

- ID Austria – zRFxj.ieubP.lWZzwlluca

- Klarna – com.brkwl.upstracking

(วิธีเช็กง่ายสุดคือดูว่ามีแอป Chrome ในเครื่อง ซ้ำกัน 2 แอปไหม ถ้ามี ก็ลบทิ้งทั้งสองตัว แล้วติดตั้งใหม่ผ่าน Play Store โดยตรง ส่วนแอปอีก 2 ตัวที่เหลือ ถ้าโผล่มาก็ลบทิ้งได้เลย เพราะไม่ใช่แอปที่คนไทยทั่วไปใช้งานกันอยู่แล้ว)

แม้ Google จะพัฒนาความปลอดภัย และปรับปรุงมาตรการป้องกันมัลแวร์บน Android อย่างสม่ำเสมอ แต่ก็ปฏิเสธไม่ได้ว่าทางแฮกเกอร์ที่สร้างมัลแวร์เองก็มีการอัปเกรดเทคนิคใหม่ ๆ อยู่ตลอดเช่นกัน โดย Brokewell ได้อาศัยช่องโหว่ของ Google Play ในการบายพาสการบล็อกสิทธิ์บริการช่วยการเข้าถึง (accessibility service) ของแอปที่ติดตั้งผ่านการไซด์โหลด APK ที่ Google เริ่มนำมาใช้งานตั้งแต่ Android 13 และใช้ประโยชน์จากสิทธิ์เหล่านี้ในการคุมเครื่อง หรือดูดข้อมูล

อย่างไรก็ตาม ข่าวดีคือ Brokewell จะไม่มีทางทำอันตรายใด ๆ ได้ ตราบใดที่เจ้าของบ้าน (ผู้ใช้งาน) ไม่เป็นฝ่ายยื่น ‘กุญแจบ้าน’ ให้โจร (แฮกเกอร์) เสียเอง เนื่องจาก Android จะบล็อกการไซด์โหลด APK เป็นค่าเริ่มต้นอยู่แล้ว และเป็นการบล็อกแยกกันในแต่ละแอป แม้ผู้ใช้งานอาจเคยกดยอมให้สิทธิ์ติดตั้งไป ด้วยความเผลอ หรือสาเหตุอื่น ๆ แต่เมื่อมีการติดตั้งไฟล์ใหม่ในภายหลัง ระบบจะมีป๊อปอัปให้กดยืนยันโผล่มาเน้นย้ำอีกที

หรือกล่าวง่าย ๆ คือ มัลแวร์ต้องฝ่าหลายด่านกว่าจะฝังตัวลงในเครื่องได้ เว้นเสียแต่ผู้ใช้งานจะเผลอกด OK > OK > OK > … รัว ๆ โดยไม่อ่านคำแจ้งเตือนของระบบ

ที่มา : Bleeping Computer

Comment