นักวิจัยจากมหาวิทยาลัย George Mason ค้นพบช่องโหว่ร้ายแรงในเครือข่าย Find My ของ Apple ที่ช่วยให้แฮกเกอร์สามารถติดตามอุปกรณ์ Bluetooth ใด ๆ ก็ได้ โดยที่เจ้าของไม่รู้ตัว ช่องโหว่นี้มีชื่อว่า “nRootTag” ซึ่งใช้เทคนิคพิเศษเพื่อหลอกให้เครือข่าย Find My คิดว่าอุปกรณ์ Bluetooth ปกติเป็น AirTag ทำให้สามารถติดตามตำแหน่งของอุปกรณ์อะไรก็ได้ผ่านระบบของ Apple

Find My ทำงานอย่างไร และช่องโหว่นี้เกิดขึ้นได้อย่างไร?

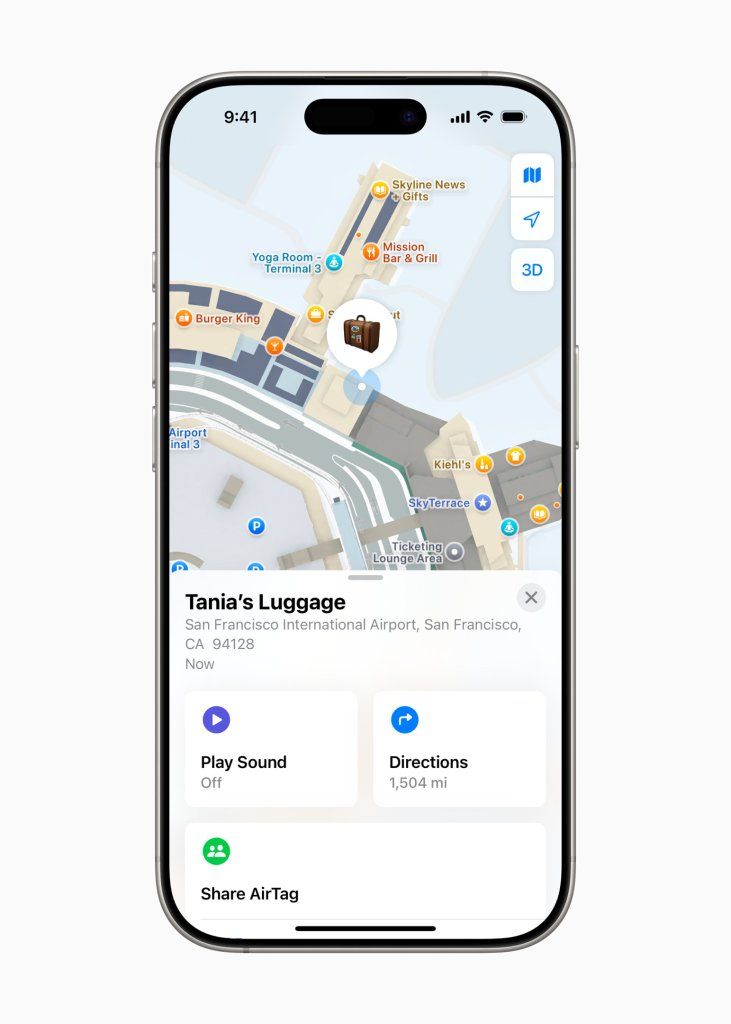

โดยปกติ Find My network ของ Apple อาศัยการส่งสัญญาณ Bluetooth จากอุปกรณ์ที่รองรับ เช่น AirTag ไปยังอุปกรณ์ Apple ใกล้เคียง เช่น iPhone, iPad หรือ Mac ซึ่งจะรับสัญญาณและส่งข้อมูลตำแหน่งไปยังเซิร์ฟเวอร์ของ Apple แบบเข้ารหัส โดยเจ้าของ AirTag เท่านั้นที่จะสามารถดูข้อมูลนี้ได้

เพื่อป้องกันการติดตามโดยไม่ได้รับอนุญาต AirTag ถูกออกแบบให้เปลี่ยนที่อยู่ Bluetooth (Bluetooth MAC Address) อย่างสม่ำเสมอโดยอิงตามคีย์การเข้ารหัส นักวิจัยพบว่า พวกเขาสามารถใช้ GPU จำนวนมากเพื่อถอดรหัสคีย์เหล่านี้ ทำให้สามารถติดตามอุปกรณ์ที่ไม่ใช่ AirTag ได้ โดยใช้ Find My network เป็นเครื่องมือในการระบุตำแหน่ง

ช่องโหว่ nRootTag สามารถติดตามอุปกรณ์ได้อย่างไร?

นักวิจัยอธิบายว่าพวกเขาสามารถเปลี่ยนอุปกรณ์ทั่วไป เช่น โทรศัพท์มือถือหรือแล็ปท็อปให้กลายเป็น AirTag ปลอมได้โดยเจ้าของอุปกรณ์ไม่รู้ตัว ด้วยการฝังมัลแวร์ลงในเครื่องเป้าหมาย หลังจากนั้นอุปกรณ์ที่ถูกโจมตีจะเริ่มส่งสัญญาณ Bluetooth ที่เข้ากันได้กับเครือข่าย Find My และกลายเป็นอุปกรณ์ในระบบ Find My ทำให้สามารถถูกติดตามผ่านอุปกรณ์ Apple ที่อยู่ใกล้เคียงได้

ในการทดลอง นักวิจัยใช้ GPU จำนวนมากเพื่อหา “กุญแจ” ของที่อยู่ Bluetooth และพบว่าสามารถติดตามอุปกรณ์ได้สำเร็จถึง 90% โดยใช้เวลาเพียงไม่กี่นาที ในการทดลองหนึ่ง พวกเขาสามารถติดตามตำแหน่งของคอมพิวเตอร์ได้แม่นยำถึง 10 ฟุต (ประมาณ 3 เมตร) และสามารถติดตามอุปกรณ์ที่เอาใส่จักรยานแล้วให้ขี่อยู่ในเมืองได้แบบเรียลไทม์ นอกจากนี้นักวิจัยยังสามารถติดตามเส้นทางการบินของเครื่องบินได้โดยอาศัยการระบุตำแหน่งของเครื่องเล่นเกมพกพาที่อยู่บนเครื่องบิน

ความเสี่ยงของช่องโหว่นี้

สิ่งที่ทำให้ช่องโหว่ nRootTag น่ากังวลมากคือ ผู้โจมตีไม่จำเป็นต้องเข้าถึงอุปกรณ์โดยตรงเหมือนการติด AirTag ไว้กับเป้าหมาย แต่สามารถทำได้จากระยะไกลโดยการใช้ช่องโหว่ทางซอฟต์แวร์

ถึงแม้ว่าการโจมตีนี้จะต้องใช้พลังประมวลผลสูง แต่นักวิจัยก็เตือนว่าปัจจุบันสามารถเช่าเซิร์ฟเวอร์ GPU แรง ๆ แบบนั้นได้ในราคาที่ไม่แพง ทำให้ความเสี่ยงของการใช้ช่องโหว่นี้เพิ่มมากขึ้น

Apple รับทราบแต่ยังไม่มีวิธีแก้ไขชัดเจน

นักวิจัยแจ้ง Apple เกี่ยวกับช่องโหว่นี้ตั้งแต่เดือนกรกฎาคม 2024 และ Apple ได้ออกอัปเดตเพื่อเพิ่มมาตรการป้องกันบางอย่างเมื่อวันที่ 11 ธันวาคม 2024 อย่างไรก็ตาม Apple ยืนยันว่า ช่องโหว่นี้ไม่ได้เกิดจาก Find My network หรือผลิตภัณฑ์ของ Apple โดยตรง แต่เกิดจากช่องโหว่ของอุปกรณ์ที่ใช้ระบบปฏิบัติการอื่น เช่น Windows, Android และ Linux ซึ่งทำให้แฮกเกอร์สามารถใช้ Find My network เป็นเครื่องมือติดตามได้

Apple ยังไม่ได้ให้รายละเอียดเพิ่มเติมเกี่ยวกับแผนการแก้ไขช่องโหว่นี้ในระยะยาว แต่นักวิจัยเตือนว่าการแก้ไขทั้งหมดอาจต้องใช้เวลาหลายปีกว่าจะปล่อยอัปเดตที่ครอบคลุมความปลอดภัยของทุกอุปกรณ์

แนวทางป้องกันเบื้องต้น

เนื่องจากช่องโหว่นี้ยังไม่มีวิธีแก้ไขที่ชัดเจนในขณะนี้ ผู้ใช้ควรดำเนินการป้องกันตนเองด้วยวิธีต่อไปนี้

- จำกัดการเข้าถึง Bluetooth: อย่าให้แอปที่ไม่น่าไว้วางใจสามารถเข้าถึง Bluetooth ของอุปกรณ์

- อัปเดตซอฟต์แวร์อยู่เสมอ: ตรวจสอบให้แน่ใจว่าอุปกรณ์ของคุณใช้เวอร์ชันล่าสุดของระบบปฏิบัติการและซอฟต์แวร์ที่เกี่ยวข้อง

- ปิด Bluetooth เมื่อไม่ใช้งาน: ลดโอกาสที่อุปกรณ์ของคุณจะถูกตรวจจับผ่านช่องโหว่

- หลีกเลี่ยงการเชื่อมต่อ Bluetooth กับอุปกรณ์ที่ไม่น่าไว้วางใจ

ช่องโหว่ nRootTag ถือเป็นหนึ่งในช่องโหว่ที่น่ากังวลที่สุดของ Find My network เพราะมันแสดงให้เห็นว่าเทคโนโลยีที่ออกแบบมาเพื่อช่วยให้ผู้ใช้ติดตามอุปกรณ์ของตัวเองได้ อาจกลายเป็นอาวุธสำหรับผู้โจมตีที่ต้องการละเมิดความเป็นส่วนตัวของผู้อื่น Apple และผู้ผลิตอุปกรณ์ระบบปฏิบัติการอื่น ๆ จะต้องร่วมมือกันเพื่อแก้ไขปัญหานี้ ก่อนที่ช่องโหว่นี้จะถูกนำไปใช้ในทางที่ผิดในวงกว้าง

Comment