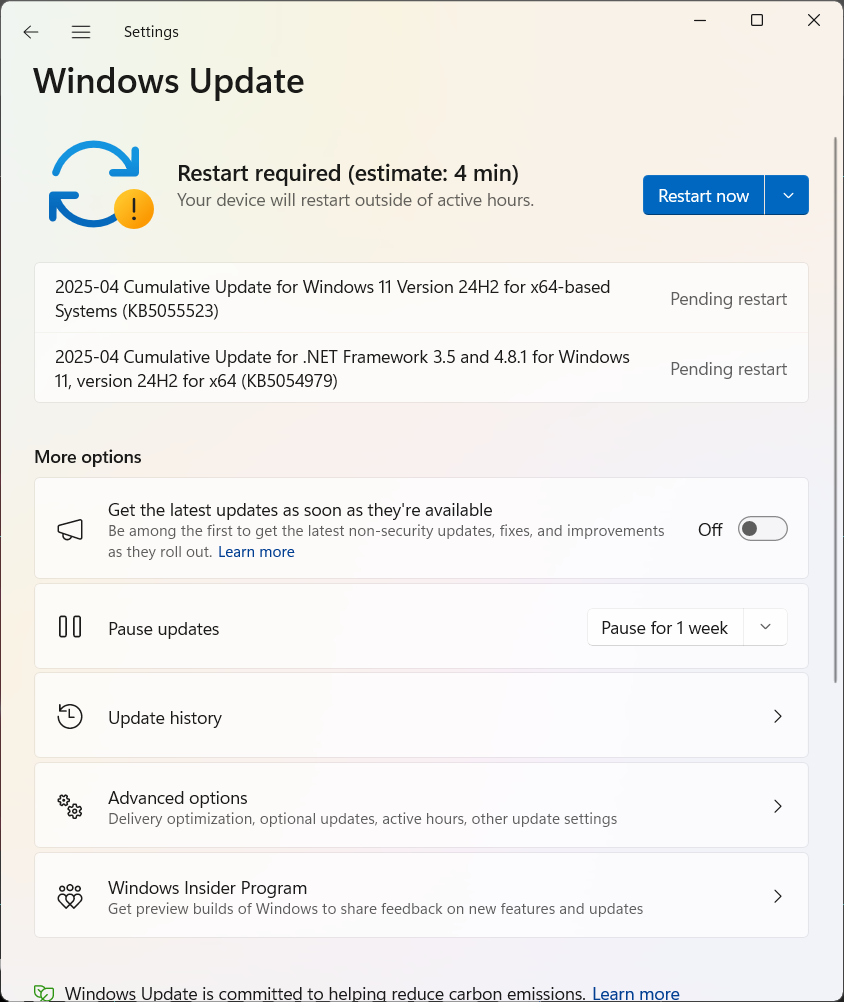

Microsoft ปล่อยอัปเดตความปลอดภัย (Patch Tuesday) ประจำเดือนเมษายน 2025 หมายเลข Windows 11 KB5055523 และ KB5055528 สำหรับ Windows 11 และ Windows Server โดยในรอบนี้มีการแก้ไขช่องโหว่รวม 134 รายการ โดยมีรายงานว่ามีการนำช่องโหว่แบบ Zero-Day ไปใช้โจมตีจริงแล้ว 1 รายการ

ในบรรดาช่องโหว่ทั้งหมด มี 11 ช่องโหว่ร้ายแรง (Critical) ซึ่งล้วนเป็นช่องโหว่แบบ Remote Code Execution (RCE) ที่อันตรายที่สุด เนื่องจากแฮกเกอร์สามารถรันโค้ดอันตรายจากระยะไกลได้

รายละเอียดช่องโหว่ที่ได้รับการแก้ไขมีดังนี้

- ช่องโหว่ยกระดับสิทธิ์ (Elevation of Privilege): 49 รายการ

- ช่องโหว่ข้ามมาตรการความปลอดภัย (Security Feature Bypass): 9 รายการ

- ช่องโหว่รันโค้ดระยะไกล (Remote Code Execution): 31 รายการ

- ช่องโหว่เปิดเผยข้อมูล (Information Disclosure): 17 รายการ

- ช่องโหว่โจมตีให้ระบบล่ม (Denial of Service): 14 รายการ

- ช่องโหว่ปลอมแปลงตัวตน (Spoofing): 3 รายการ

ตัวเลขเหล่านี้ยัง ไม่รวมช่องโหว่ของ Mariner และ 13 ช่องโหว่ของ Microsoft Edge ที่ได้รับการแก้ไขไปก่อนหน้านี้เมื่อต้นเดือน

Patch เดือนนี้มีการอุดช่องโหว่ Zero-Day ที่ถูกใช้โจมตีจริงแล้ว โดยเป็นช่องโหว่ในระบบยกระดับสิทธิ์ CVE-2025-29824 ความอันตรายระดับ 7.8/10 คะแนน ช่องโหว่ที่ยกระดับสิทธิ์ใน Windows Common Log File System Driver เปิดทางให้แฮกเกอร์สามารถยกระดับสิทธิ์เป็น SYSTEM บนเครื่องได้ ซึ่ง Microsoft เปิดเผยว่าเคยถูกใช้โจมตีโดยกลุ่ม Ransomware RansomEXX มาแล้ว

ปัจจุบันแพตช์นี้มีเฉพาะบน Windows 11 และ Windows Server เท่านั้น โดย Windows 10 แพตช์ KB5055518 จะถูกปล่อยอัปเดตในภายหลัง

อัปเดตจากบริษัทอื่นในเดือนเมษายน 2025

นอกจาก Microsoft แล้ว หลายบริษัทก็ได้ปล่อยอัปเดตความปลอดภัยในช่วงเวลาเดียวกัน โดยบางช่องโหว่ถูกใช้โจมตีแล้ว เช่น

- Apache แก้ไขช่องโหว่ RCE ระดับวิกฤตใน Apache Parquet

- Apple ปล่อยแพตช์ย้อนหลังให้กับอุปกรณ์รุ่นเก่าที่มีช่องโหว่ถูกใช้โจมตี

- Google แก้ไขช่องโหว่ Android จำนวน 62 รายการ รวมถึง Zero-Day 2 รายการ

- Ivanti อุดช่องโหว่ Connect Secure ที่ถูกกลุ่มจีนโจมตี

- Fortinet แก้ไขช่องโหว่ที่ช่วยให้เปลี่ยนรหัสผ่านผู้ดูแลระบบได้

- MikroTik, MinIO, SAP และ WinRAR ต่างปล่อยอัปเดตแพตช์เพื่ออุดช่องโหว่ที่มีความเสี่ยงสูง

แนะนำให้ทีม IT ดำเนินการอัปเดต Windows และผลิตภัณฑ์ที่เกี่ยวข้องทันที เพื่ออุดช่องโหว่เหล่านี้ก่อนที่จะถูกใช้โจมตี และสำหรับระบบที่ยังไม่สามารถอัปเดตได้ ควรพิจารณาใช้โซลูชันเสริม เช่น Xcitium หรือระบบ EDR อื่น ๆ แทนเพื่อความปลอดภัยของระบบ

ที่มา : bleepingcomputer

Comment