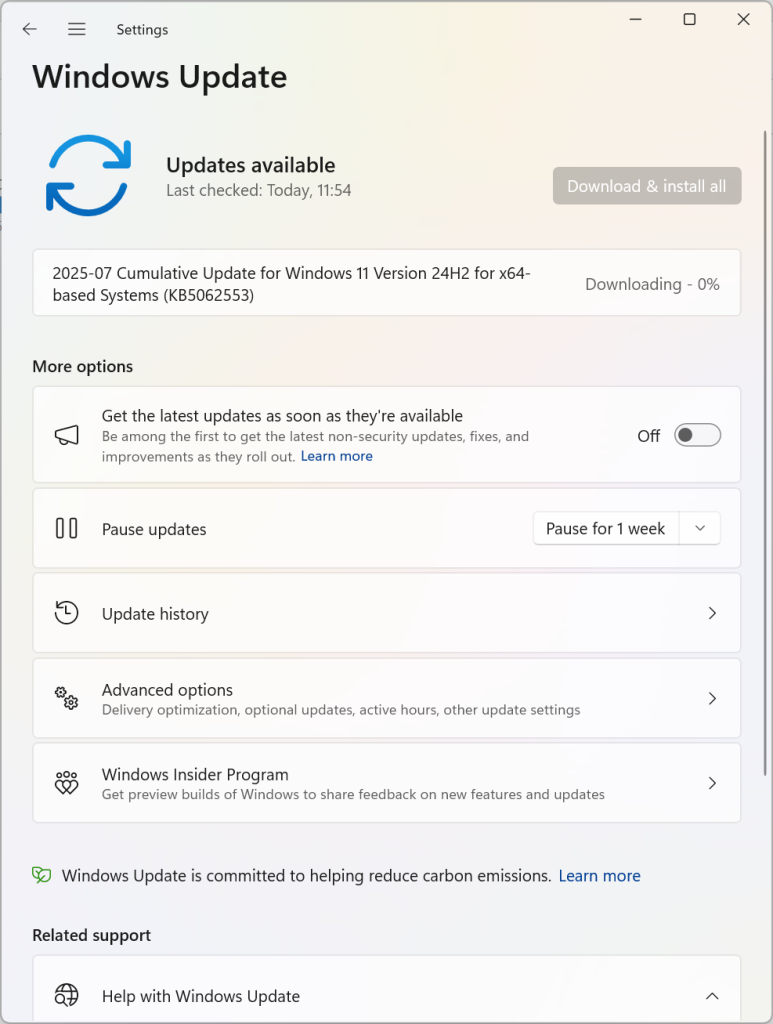

Microsoft ปล่อยอัปเดตความปลอดภัย (Patch Tuesday) ประจำเดือนกรกฎาคม 2025 สำหรับ Windows 11 รหัส KB5062552 และ KB5062553 ส่วนของ Windows 10 รหัส KB5062554 โดยในรอบนี้มีการแก้ไขช่องโหว่รวมทั้งหมด 137 รายการ ซึ่งรวมถึงช่องโหว่แบบ Zero-Day ที่ถูกเปิดเผยต่อสาธารณะแล้วใน Microsoft SQL Server

ในจำนวนนี้มีช่องโหว่ร้ายแรง (Critical) ทั้งหมด 14 รายการ โดยแบ่งเป็นช่องโหว่แบบ Remote Code Execution (RCE) จำนวน 10 รายการ, ช่องโหว่เปิดเผยข้อมูล (Information Disclosure) จำนวน 1 รายการ และช่องโหว่แบบ Side Channel Attack จาก AMD อีก 2 รายการ

รายละเอียดช่องโหว่ที่ได้รับการแก้ไขมีดังนี้

- ช่องโหว่ยกระดับสิทธิ์ (Elevation of Privilege): 53 รายการ

- ช่องโหว่ข้ามมาตรการความปลอดภัย (Security Feature Bypass): 8 รายการ

- ช่องโหว่รันโค้ดระยะไกล (Remote Code Execution): 41 รายการ

- ช่องโหว่เปิดเผยข้อมูล (Information Disclosure): 18 รายการ

- ช่องโหว่โจมตีให้ระบบล่ม (Denial of Service): 6 รายการ

- ช่องโหว่ปลอมแปลงตัวตน (Spoofing): 4 รายการ

ตัวเลขเหล่านี้ไม่รวมช่องโหว่ใน Mariner และ Microsoft Edge ที่ได้รับการแก้ไขไปก่อนหน้านี้ในเดือนเดียวกัน

รายชื่อช่องโหว่ Zero-Day ที่มีการแก้ไข

CVE-2025-49719 ช่องโหว่เปิดเผยข้อมูลใน Microsoft SQL Server คนที่ไม่สมควรเห็นข้อมูลกลับได้เห็น

ช่องโหว่เปิดเผยข้อมูลใน Microsoft SQL Server ช่องโหว่นี้เกิดจากการตรวจสอบอินพุตที่ไม่เหมาะสม ทำให้ผู้โจมตีที่ไม่ผ่านการยืนยันตัวตนสามารถเข้าถึงข้อมูลจากหน่วยความจำที่ยังไม่ถูกใช้งานได้ผ่านทางเครือข่าย

ผู้ดูแลระบบสามารถแก้ไขช่องโหว่นี้ได้โดยอัปเดต Microsoft SQL Server เวอร์ชันล่าสุด และติดตั้ง Microsoft OLE DB Driver 18 หรือ 19

นอกจากนี้ยังมีการอุดช่องโหว่ RCE หลายรายการใน Microsoft Office ที่สามารถถูกโจมตีได้เพียงแค่เปิดเอกสารที่ถูกฝังโค้ดอันตราย หรือแม้กระทั่งเพียงแค่แสดงตัวอย่างผ่าน Preview Pane ทั้งนี้แพตช์สำหรับ Microsoft Office LTSC for Mac 2021 และ 2024 ยังไม่พร้อมให้ดาวน์โหลดในขณะนี้จะตามาในภายหลัง

CVE-2025-49704 ช่องโหว่รันโค้ดจากระยะไกลใน SharePoint เสี่ยงถูกฝังไวรัสบนเซิร์ฟเวอร์

อีกหนึ่งช่องโหว่ร้ายแรงที่น่าจับตามองคือ CVE-2025-49704 ซึ่งส่งผลกระทบต่อ Microsoft SharePoint Server โดยช่องโหว่นี้เปิดช่องให้ผู้โจมตีที่มีบัญชีผู้ใช้ในระบบและมีสิทธิ์ระดับ Site Owner สามารถรันโค้ดอันตรายบนเซิร์ฟเวอร์จากระยะไกลได้ทันที (Remote Code Execution – RCE) โดยไม่จำเป็นต้องมีการโต้ตอบใด ๆ จากผู้ใช้ปลายทาง ช่องโหว่นี้มีคะแนนความรุนแรง CVSS 8.8 และอาจถูกใช้ในการฝังมัลแวร์หรือเข้าควบคุมระบบภายในองค์กรหากไม่มีการอัปเดตแพตช์อย่างทันท่วงที

นอกจาก Microsoft แล้ว ยังมีผู้ผลิตซอฟต์แวร์รายอื่นที่ปล่อยอัปเดตความปลอดภัยในช่วงเวลาเดียวกัน ได้แก่ AMD, Cisco, Fortinet, Google, Grafana, Ivanti และ SAP โดยเฉพาะ Google ได้ปล่อยแพตช์สำหรับ Chrome เพื่ออุดช่องโหว่ Zero-Day (CVE-2025-6554) ไปแล้วก่อนหน้านี้

แนะนำให้ทีม IT ดำเนินการอัปเดตระบบ Windows, SQL Server และผลิตภัณฑ์ของ Microsoft โดยเร็ว โดยเฉพาะช่องโหว่ Zero-Day และช่องโหว่ร้ายแรงที่สามารถโจมตีจากระยะไกลได้ รวมถึงควรติดตามอัปเดตจากซัพพลายเออร์ซอฟต์แวร์รายอื่น ๆ เพื่อป้องกันความเสี่ยงที่อาจเกิดขึ้น

ที่มา: bleepingcomputer

Comment