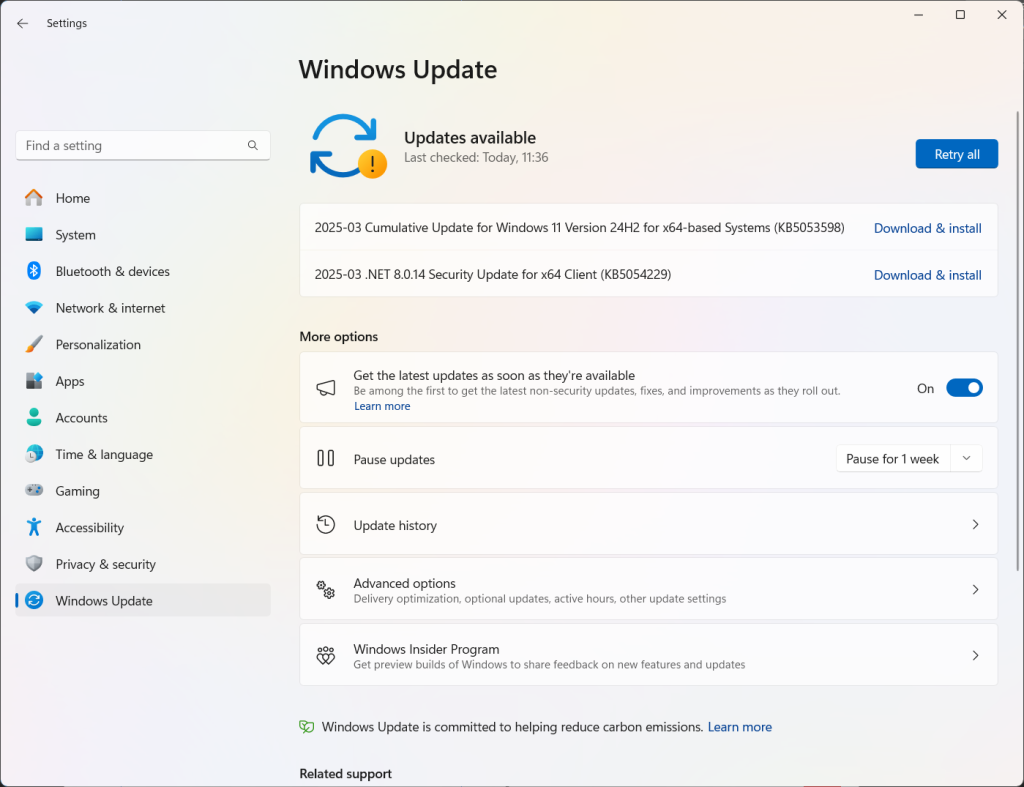

Microsoft ปล่อยอัปเดตความปลอดภัย (Patch Tuesday) ประจำเดือนมีนาคม 2025 สำหรับ Windows 11 (KB5053598 & KB5053602) และ Windows 10 (KB5053606) แก้ไขช่องโหว่ทั้งหมด 57 รายการ โดยในจำนวนนี้มี 7 ช่องโหว่ Zero-Day ที่ต้องรีบอัปเดต ซึ่งประกอบด้วย 6 ช่องโหว่ที่ถูกใช้โจมตีแล้ว และ 1 ช่องโหว่ที่ถูกเปิดเผยต่อสาธารณะ

ช่องโหว่ Zero-Day ที่ถูกใช้โจมตีแล้ว

ในจำนวนนี้มี 6 ช่องโหว่ร้ายแรง (Critical) นั้นเกี่ยวข้องกับ Remote Code Execution (RCE) ซึ่งเป็นช่องโหว่ที่อันตรายที่สุด เนื่องจากช่วยให้แฮกเกอร์สามารถรันโค้ดอันตรายจากระยะไกลผ่านเครือข่ายได้ ดังนี้

- CVE-2025-24983 ใน Kernel ของ Windows ที่ทำให้แฮกเกอร์สามารถยกระดับสิทธิ์เป็นระดับ SYSTEM ได้

- CVE-2025-24984 ช่องโหว่ NTFS Information Disclosure ที่สามารถถูกโจมตีผ่าน USB ที่มีมัลแวร์และขโมยข้อมูลจากหน่วยความจำเครื่อง

- CVE-2025-24985 ช่องโหว่ใน Fast FAT File System Driver ที่สามารถถูกใช้โจมตีด้วยไฟล์ VHD อันตรายทำให้รันโค้ดจากระยะไกล (RCE) ได้

- CVE-2025-24991 ช่องโหว่ NTFS Information Disclosure อีกตัวที่ใช้ VHD อันตรายขโมยข้อมูล

- CVE-2025-24993 ช่องโหว่ NTFS RCE ที่แฮกเกอร์ใช้ VHD อันตรายเพื่อรันโค้ดระยะไกล

- CVE-2025-26633 ช่องโหว่ใน Microsoft Management Console (MMC) ที่แฮกเกอร์ใช้ไฟล์ .msc อันตรายโจมตีระบบ

- CVE-2025-26630 ซึ่งเป็นช่องโหว่ใน Microsoft Access Remote Code Execution (RCE) ที่ทำให้แฮกเกอร์รันโค้ดผ่านไฟล์ Access อันตราย (เปิดเผยต่อสาธรณะแล้ว ใครก็เอาไปแฮกได้)

โหว่ด้านความปลอดภัยอื่น ๆ

นอกจาก 7 ช่องโหว่สุดอันตรายแล้วในอัปเดตรอบนี้ยังได้อุดช่องโหว่ด้านความปลอดภัยอื่น ๆ รวม 57 รายการ ด้วยดังนี้

- ช่องโหว่ยกระดับสิทธิ์ (Elevation of Privilege) 23 รายการ

- ช่องโหว่ข้ามมาตรการความปลอดภัย (Security Feature Bypass) 3 รายการ

- ช่องโหว่รันโค้ดระยะไกล (Remote Code Execution) 23 รายการ

- ช่องโหว่เปิดเผยข้อมูล (Information Disclosure) 4 รายการ

- ช่องโหว่โจมตีให้ระบบล่ม (Denial of Service) 1 รายการ

- ช่องโหว่ปลอมแปลงตัวตน (Spoofing) 3 รายการ

ทั้งนี้ตัวเลขเหล่านี้ยังไม่รวมช่องโหว่ของ Mariner และ 10 ช่องโหว่ของ Microsoft Edge ที่ได้รับการแก้ไขไปแล้วเมื่อต้นเดือนก่อนหน้านี้

Microsoft แนะนำให้ทีม IT อัปเดต Windows เป็นเวอร์ชันล่าสุดโดยเร็วที่สุดเพื่อปิดช่องโหว่เหล่านี้และป้องกันการโจมตี สำหรับระบบที่ยังไม่สามารถอัปเดตได้ ควรพิจารณาใช้โซลูชันป้องกัน เช่น Xcitium เพื่อช่วยตรวจจับและบล็อกภัยคุกคาม

นอกจาก Microsoft แล้ว บริษัทอื่นๆ เช่น VMware, Cisco, Google (Android), Fortinet และ SAP ก็ได้ปล่อยอัปเดตความปลอดภัยในช่วงเวลาเดียวกัน โดยบางช่องโหว่ถูกใช้โจมตีจริงแล้ว ผู้ใช้ Windows ควรรีบอัปเดตโดยเร็วที่สุดเพื่อป้องกันความเสี่ยงจากช่องโหว่เหล่านี้

ที่มา : bleepingcomputer

Comment