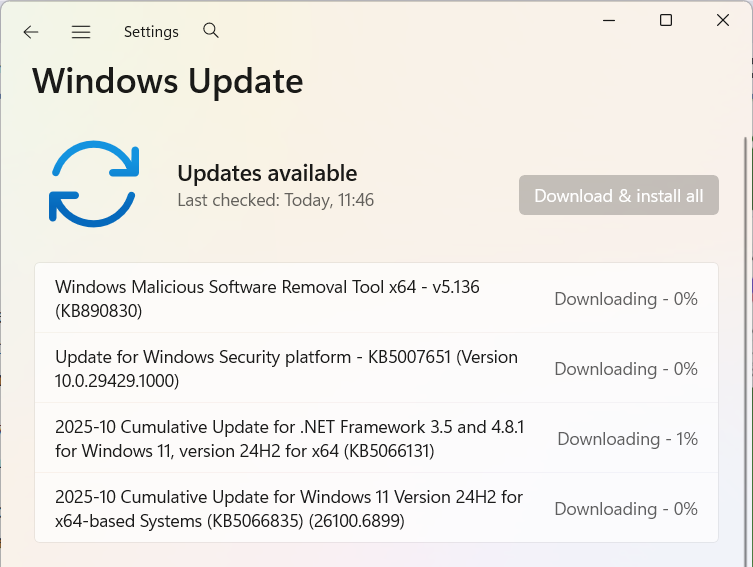

Microsoft ปล่อยอัปเดตความปลอดภัย (Patch Tuesday) ประจำเดือนตุลาคม 2025 สำหรับ Windows 11 รหัส KB5066835 และ KB5066793 ซึ่งเป็นรอบสุดท้ายที่ Windows 10 จะได้รับอัปเดตฟรี หลังหมดระยะซัพพอร์ตอย่างเป็นทางการในเดือนนี้ ในรอบนี้มีการแก้ไขช่องโหว่รวมทั้งหมด 172 รายการ รวมถึงช่องโหว่แบบ Zero-Day จำนวน 6 รายการ ที่ถูกเปิดเผยต่อสาธารณะและถูกโจมตีจริงแล้วในบางกรณี

โดยมีช่องโหว่ร้ายแรง (Critical) ทั้งหมด 8 รายการ แบ่งเป็น ช่องโหว่รันโค้ดจากระยะไกล (Remote Code Execution – RCE): 5 รายการ และช่องโหว่ยกระดับสิทธิ์ (Elevation of Privilege): 3 รายการ

รายละเอียดช่องโหว่ที่ได้รับการแก้ไขมีดังนี้

- ช่องโหว่ยกระดับสิทธิ์ (Elevation of Privilege): 80 รายการ

- ช่องโหว่ข้ามกลไกป้องกัน (Security Feature Bypass): 11 รายการ

- ช่องโหว่รันโค้ดระยะไกล (Remote Code Execution): 31 รายการ

- ช่องโหว่เปิดเผยข้อมูล (Information Disclosure): 28 รายการ

- ช่องโหว่โจมตีให้ระบบล่ม (Denial of Service): 11 รายการ

- ช่องโหว่ปลอมแปลงตัวตน (Spoofing): 10 รายการ

ตัวเลขเหล่านี้ไม่รวมช่องโหว่ที่ได้รับการแก้ไขไปก่อนหน้านี้ในเดือนเดียวกัน เช่น Azure, Mariner, Microsoft Edge และบริการอื่น ๆ ของ Microsoft

รายชื่อช่องโหว่ Zero-Day ที่มีการแก้ไข

ในรอบเดือนตุลาคมนี้ Microsoft ได้แก้ไขช่องโหว่ Zero-Day รวม 6 รายการ ซึ่งมีบางช่องโหว่ที่ถูกใช้งานโจมตีจริงแล้ว (actively exploited) และบางรายการถูกเปิดเผยต่อสาธารณะก่อนมีแพตช์ออกมา โดยแต่ละช่องโหว่มีรายละเอียดดังนี้

1. CVE-2025-24990 ช่องโหว่ยกระดับสิทธิ์ในไดรเวอร์ Agere Modem

ช่องโหว่นี้อยู่ในไดรเวอร์ ltmdm64.sys ที่มากับ Windows บางรุ่น ทำให้ผู้โจมตีสามารถใช้เพื่อยกระดับสิทธิ์ตัวเองขึ้นเป็นระดับผู้ดูแลระบบ (Administrator) ได้

Microsoft ได้ถอดไดรเวอร์นี้ออกจากระบบในอัปเดตเดือนตุลาคม เพื่อป้องกันการโจมตี แต่จะทำให้อุปกรณ์ Fax Modem ที่ใช้ไดรเวอร์ดังกล่าวไม่สามารถทำงานต่อได้

รายงานโดย Fabian Mosch และ Jordan Jay

2. CVE-2025-59230 ช่องโหว่ยกระดับสิทธิ์ใน Windows Remote Access Connection Manager

เกิดจากการควบคุมสิทธิ์เข้าถึงที่ไม่ถูกต้อง ทำให้ผู้โจมตีที่มีสิทธิ์ใช้งานระบบอยู่แล้วสามารถยกระดับสิทธิ์ขึ้นเป็น SYSTEM ได้ ซึ่งถือเป็นสิทธิ์สูงสุดใน Windows

Microsoft ระบุว่าผู้โจมตีต้องมีการเตรียมการล่วงหน้าอยู่บ้างจึงจะใช้ประโยชน์จากช่องโหว่นี้ได้

ตรวจพบโดย Microsoft Threat Intelligence Center (MSTIC) และ Microsoft Security Response Center (MSRC)

3. CVE-2025-47827 ช่องโหว่ Secure Boot Bypass ใน IGEL OS ก่อนเวอร์ชัน 11

เกิดจากกระบวนการตรวจสอบลายเซ็นดิจิทัลในโมดูล igel-flash-driver ที่ไม่ถูกต้อง ทำให้สามารถ bypass ระบบ Secure Boot ได้

หากถูกใช้โจมตี อาจเปิดทางให้ผู้ไม่หวังดีสร้างไฟล์ระบบ (root filesystem) ปลอมขึ้นมาและบูตเครื่องด้วยอิมเมจที่ไม่ได้รับการตรวจสอบได้

ค้นพบโดย Zack Didcott และเปิดเผยรายละเอียดบน GitHub

4. CVE-2025-0033 ช่องโหว่ RMP Corruption ระหว่างการเริ่มต้น SNP ของ AMD

ช่องโหว่นี้กระทบกับซีพียู AMD EPYC ที่ใช้เทคโนโลยี Secure Encrypted Virtualization – Secure Nested Paging (SEV-SNP)

เกิดจาก race condition ระหว่างการเริ่มต้น Reverse Map Table (RMP) ทำให้ hypervisor ที่ถูกเจาะสามารถแก้ไขข้อมูลหน่วยความจำก่อนจะถูกล็อกได้

แม้ไม่สามารถขโมยข้อมูลโดยตรง แต่ส่งผลต่อความสมบูรณ์ของหน่วยความจำ (memory integrity)

รายงานโดยทีม ETH Zurich Benedict Schlueter, Supraja Sridhara และ Shweta Shinde

5. CVE-2025-24052 ช่องโหว่ Agere Modem (อีกกรณีหนึ่ง)

เป็นช่องโหว่ลักษณะเดียวกับ CVE-2025-24990 แต่ถูกเปิดเผยแยกต่างหาก

สามารถยกระดับสิทธิ์ผู้โจมตีได้แม้ระบบไม่ได้ใช้งานโมเด็มอยู่ก็ตาม

กระทบกับ Windows ทุกเวอร์ชันที่ยังได้รับการซัพพอร์ต

6. CVE-2025-2884 ช่องโหว่ Out-of-Bounds Read ใน TCG TPM 2.0

เกิดจากฟังก์ชัน CryptHmacSign ในโค้ดอ้างอิงของ TPM 2.0 ที่ไม่ได้ตรวจสอบอัลกอริทึมลายเซ็นให้ถูกต้อง

ทำให้สามารถอ่านข้อมูลนอกขอบเขต (Out-of-Bounds) ส่งผลให้ข้อมูลบางส่วนรั่วไหล หรือ TPM ทำงานผิดพลาดจนระบบไม่เสถียรได้

รายงานโดย Trusted Computing Group (TCG) และนักวิจัยนิรนาม

แพตช์ความปลอดภัยสุดท้ายสั่งลา Windows 10

โดย Microsoft ยังประกาศสิ้นสุดการซัพพอร์ต Windows 10 อย่างเป็นทางการ โดยผู้ใช้ทั่วไปสามารถสมัคร Extended Security Updates (ESU) เพื่อรับอัปเดตความปลอดภัยต่อได้ 1 ปี ส่วนองค์กรสามารถขยายได้สูงสุด 3 ปี

นอกจาก Microsoft แล้ว ยังมีผู้ผลิตซอฟต์แวร์รายอื่นที่ปล่อยอัปเดตความปลอดภัยในช่วงเวลาเดียวกัน เช่น Adobe, Cisco, Draytek, Gladinet, Ivanti, Oracle, Redis, SAP และ Synacor

แนะนำให้ทีม IT ดำเนินการอัปเดตระบบ Windows และผลิตภัณฑ์ของ Microsoft โดยเร็วที่สุด โดยเฉพาะช่องโหว่ Zero-Day และช่องโหว่ที่สามารถโจมตีจากระยะไกลได้ พร้อมติดตามอัปเดตจากซัพพลายเออร์ซอฟต์แวร์รายอื่น ๆ อย่างใกล้ชิดเพื่อป้องกันการถูกโจมตีจากช่องโหว่เหล่านี้

ที่มา : bleepingcomputer

Comment