OpenSSH ได้ออกอัปเดตความปลอดภัยล่าสุดเพื่อแก้ไขช่องโหว่สำคัญสองรายการ ได้แก่ ช่องโหว่ประเภท Man-in-the-Middle (MiTM) และ Denial-of-Service (DoS) ซึ่งช่องโหว่ทั้งสองนี้ได้รับการค้นพบโดยทีมงาน Qualys และมีการรายงานมาแล้วตั้งแต่หลายปีก่อน แต่ยังไม่ได้รับการตรวจพบจนถึงตอนนี้

1. ช่องโหว่ Man-in-the-Middle (CVE-2025-26465):

ช่องโหว่นี้ส่งผลกระทบต่อ OpenSSH client เมื่อเปิดใช้งานตัวเลือก ‘VerifyHostKeyDNS’ ซึ่งทำให้ผู้โจมตีสามารถแทรกแซงการเชื่อมต่อ SSH และปลอมแปลงเซิร์ฟเวอร์ได้ เมื่อผู้ใช้เชื่อมต่อผ่าน SSH โดยไม่ทราบว่ามีการเปลี่ยนแปลง DNS โปรแกรมอาจพาไปยังเซิร์ฟเวอร์ของแฮกเกอร์ที่เตรียมไว้ดักข้อมูลสำคัญ เช่น รหัสผ่านหรือที่น่ากลัวกว่านั้นคือแฮกเกอร์สามารถแทรกคำสั่งในไปในข้อมูลที่ส่งไปมาได้ด้วย

ช่องโหว่นี้ได้รับการรายงานตั้งแต่ปี 2014 โดยพบว่าผู้โจมตีสามารถใช้ช่องโหว่นี้เพื่อหลอกลวง OpenSSH client ให้ยอมรับคีย์จากเซิร์ฟเวอร์ปลอมได้ แม้ว่าในเวอร์ชันเริ่มต้นของ OpenSSH ฟีเจอร์ ‘VerifyHostKeyDNS’ จะถูกปิดโดยค่าเริ่มต้น แต่ใน FreeBSD ระบบปฏิบัติการ Unix-based เวอร์ชันก่อนหน้า 2023 ฟีเจอร์นี้เปิดใช้งานโดยค่าเริ่มต้น ทำให้ระบบที่ใช้ FreeBSD เสี่ยงต่อการโจมตีเหล่านี้

2. ช่องโหว่ Denial-of-Service (CVE-2025-26466)

ช่องโหว่นี้เกิดขึ้นใน OpenSSH 9.5p1 ซึ่งเป็นการโจมตีแบบ Pre-authentication DoS ที่สามารถทำให้ระบบใช้ทรัพยากรเครื่องอย่างไม่จำกัดเมื่อทำการแลกเปลี่ยนคีย์ SSH โดยไม่มีกำหนดขีดจำกัดในการจัดสรรหน่วยความจำ ซึ่งปกติแล้วแค่แลกคีย์กันไม่ควรจะกินสเปคเครื่องขนาดนี้ ส่งผลให้เกิดการใช้ทรัพยากรที่เกินขีดจำกัดจนทำให้ระบบล่มได้

ผู้โจมตีสามารถส่งคำขอขนาดเล็กซ้ำ ๆ ไปยังเซิร์ฟเวอร์ โดยไม่มีการควบคุมขีดจำกัดในระหว่างการแลกเปลี่ยนคีย์ ทำให้เกิดการใช้หน่วยความจำและทรัพยากรซีพียูอย่างมาก ซึ่งอาจทำให้ระบบรับไม่ไหวได้ ซึ่งตรงกับคอนเซ็ปของการโจมตีแบบ DoS พอดี

ทั้งสองช่องโหว่นี้ได้รับการแก้ไขในเวอร์ชัน OpenSSH 9.9p2 ที่ออกมาเมื่อไม่นานมานี้ และทีมงาน OpenSSH แนะนำให้ผู้ใช้ทุกคนหรือองค์กรที่ใช้ OpenSSH อัปเดตเป็นเวอร์ชันนี้โดยเร็ว นอกจากนี้ยังแนะนำให้ปิดการใช้งาน ‘VerifyHostKeyDNS’ เว้นแต่จำเป็น และตรวจสอบการยืนยันคีย์ด้วยตนเองเพื่อป้องกันการโจมตี MiTM ส่วนช่องโหว่ DoS แนะนำให้ผู้ดูแลระบบกำหนดขีดจำกัดเชื่อมต่อและตรวจสอบการใช้งาน SSH เพื่อหาความผิดปกติที่อาจเป็นสัญญาณของการโจมตีในอนาคต

การอัปเดตนี้สำคัญมากสำหรับการป้องกันความเสี่ยงที่อาจเกิดขึ้นกับเซิร์ฟเวอร์ SSH ที่ใช้งาน OpenSSH โดยเฉพาะอย่างยิ่งในระบบที่มีการเปิดใช้งานตัวเลือกที่เสี่ยงต่อการโจมตีจากผู้ไม่ประสงค์ดี

OpenSSH คืออะไร

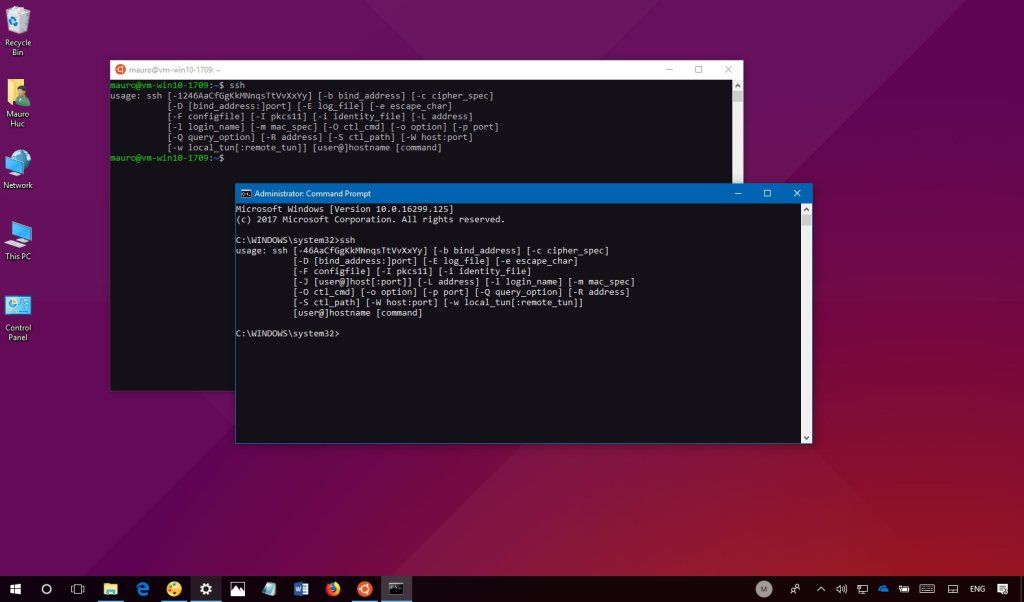

OpenSSH คือชุดเครื่องมือซอฟต์แวร์ที่ใช้ในการเชื่อมต่อและจัดการระบบระยะไกล (Remote) อย่างปลอดภัย ผ่านโปรโตคอล SSH (Secure Shell) ซึ่งทำให้การรับส่งข้อมูลระหว่างเครื่องคอมพิวเตอร์ในเครือข่ายเป็นไปอย่างปลอดภัย โดยใช้การเข้ารหัสข้อมูลเพื่อปกป้องข้อมูลที่ส่งไปมาในระหว่างการเชื่อมต่อ

ซอฟต์แวร์ OpenSSH ถูกพัฒนาในรูปแบบโอเพ่นซอร์ส (Open Source) ซึ่งหมายความว่าใครก็สามารถนำไปใช้งานได้ฟรีและสามารถดูและแก้ไขซอร์สโค้ดได้ โดย OpenSSH มีฟังก์ชันที่หลากหลาย เช่น การล็อกอินเข้าไปในเครื่องระยะไกล การถ่ายโอนไฟล์ผ่านเครือข่าย (SFTP) และการเชื่อมต่อแบบ Tunneling ที่ปลอดภัย

OpenSSH เป็นเครื่องมือที่ได้รับความนิยมอย่างมากในการใช้งานบนระบบปฏิบัติการ Linux และ Unix-based (เช่น BSD, macOS) และเป็นที่ใช้ในหลาย ๆ ด้านไม่ว่าจะเป็นในองค์กร การพัฒนาโปรแกรม DevOps, การใช้งานในระบบคลาวด์ หรือแม้กระทั่งในงานด้านความมั่นคงปลอดภัยทางไซเบอร์ (Cybersecurity) เพราะมันทำให้การทำงานระยะไกลในเครือข่ายที่ไม่น่าเชื่อถือสามารถทำได้อย่างปลอดภัย

ที่มา : bleepingcomputer thehackernews

Comment