ในยุคที่เทคโนโลยีเข้ามาเป็นส่วนหนึ่งของชีวิตประจำวัน ความสะดวกสบายก็มาพร้อมกับความเสี่ยงที่เพิ่มขึ้น โดยเฉพาะภัยไซเบอร์ที่พัฒนาอย่างไม่หยุดยั้ง ล่าสุดได้มีการค้นพบมัลแวร์อันตรายตัวใหม่ชื่อว่า SuperCard X ที่แอบแฝงมาในรูปแบบแอปปลอมบนมือถือ Android ก่อนจะขโมยข้อมูลบัตรเครดิตไปใช้แบบแนบเนียนผ่านระบบ NFC จนสามารถรูดจ่ายหรือกดเงินแทนเจ้าของบัตรได้ทันทีโดยไม่ต้องงัดแงะหรือแฮกให้วุ่นวาย โลกที่เราคิดว่า “แตะจ่าย” คือความสะดวกสบาย อาจกลายเป็นช่องทางให้โจรเข้าถึงเงินเราได้ง่ายกว่าที่เคย

SuperCard X เป็นมัลแวร์รูปแบบบริการ (Malware-as-a-Service หรือ MaaS) ที่ถูกค้นพบโดยบริษัทความปลอดภัย Cleafy โดยมุ่งเป้าโจมตีอุปกรณ์ Android ผ่านเทคโนโลยี NFC (Near Field Communication) ที่สามารถขโมยข้อมูลบัตรเครดิตเพื่อนำไปใช้ทำธุรกรรมผ่านเครื่อง ATM และเครื่องรูดบัตร (POS) ได้อย่างแนบเนียน ปัจจุบันมีการพบการใช้งานมัลแวร์นี้แล้วในประเทศอิตาลี และมีแนวโน้มแพร่กระจายสู่ภูมิภาคอื่น

กลไกการโจมตี

การโจมตีเริ่มจากเหยื่อได้รับข้อความปลอมทาง SMS หรือ WhatsApp ที่แอบอ้างว่าเป็นธนาคาร แจ้งว่าพบธุรกรรมผิดปกติ เมื่อเหยื่อติดต่อกลับ จะเจอกับมิจฉาชีพที่ปลอมตัวเป็นเจ้าหน้าที่ธนาคาร ใช้คำพูดน่าเชื่อถือหลอกให้เปิดเผยหมายเลขบัตรและรหัส PIN จากนั้นโน้มน้าวให้ยกเลิกการจำกัดวงเงินผ่านแอปธนาคาร และจบด้วยการหลอกให้ติดตั้งแอปชื่อ “Reader” ซึ่งอ้างว่าเป็นเครื่องมือยืนยันตัวตนหรือเพิ่มความปลอดภัย แต่แท้จริงแล้วฝังมัลแวร์ SuperCard X เอาไว้

วิธีดูดข้อมูลบัตรผ่าน NFC

เมื่อเหยื่อติดตั้งแอป Reader แล้ว แอปจะขอเพียงสิทธิ์เข้าถึง NFC ที่ดูไม่ได้มีความผิดปกติอะไร ต่างกับแอปดูดเงินที่เราเจอก่อนหน้านี้ที่มักจะขอสิทธิ์แปลก ๆ เต็มไปหมด แต่ทันทีที่เหยื่อแตะบัตรกับมือถือ แอปจะดูดข้อมูลจากชิปบัตรแล้วส่งไปยังมือถือของแฮกเกอร์ที่ติดตั้งแอปชื่อ “Tapper” ซึ่งสามารถใช้ข้อมูลนั้นจำลองบัตรและนำไปกดเงินหรือรูดใช้จ่ายแทนเหยื่อได้ทันที โดยจะค่อย ๆ ดูดวงเงินทีละน้อยเพื่อลดโอกาสถูกตรวจจับจากระบบธนาคาร

ความซับซ้อนทางเทคนิคและการหลบเลี่ยงการตรวจจับ

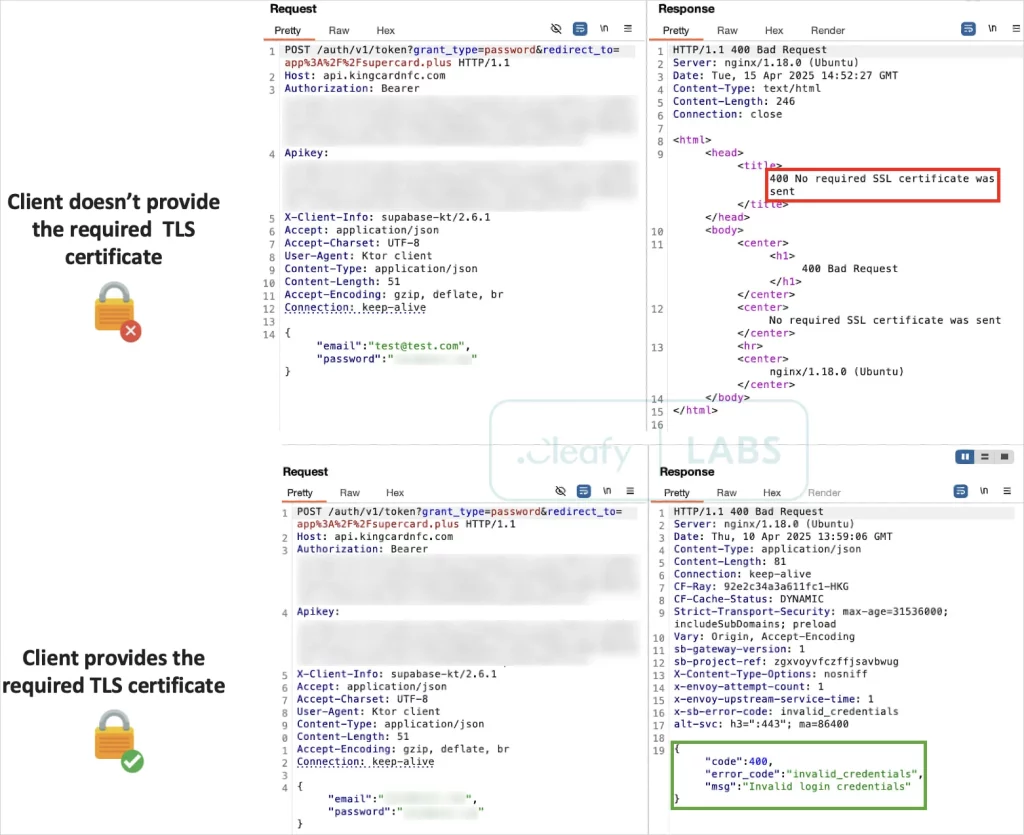

SuperCard X ใช้เทคนิคขั้นสูงในการปลอมบัตร เช่น การใช้ ATR (Answer to Reset) ทำให้ระบบรับชำระเงินเข้าใจว่าเป็นบัตรจริง และใช้การสื่อสารแบบ mutual TLS (mTLS) เพื่อเข้ารหัสข้อมูลระหว่างอุปกรณ์เหยื่อกับเซิร์ฟเวอร์ของแฮกเกอร์ ปัจจุบันยังไม่มีโปรแกรมแอนตี้ไวรัสใดใน VirusTotal ตรวจพบมัลแวร์นี้ อีกทั้งยังหลีกเลี่ยงการร้องขอสิทธิ์เข้าถึงที่ดูน่าสงสัย จึงยากต่อการตรวจจับโดยระบบความปลอดภัยของ Android

ความเคลื่อนไหวของแพลตฟอร์มและการรับมือ

มัลแวร์นี้เชื่อมโยงกับกลุ่มแฮกเกอร์ที่ใช้ภาษาจีน และมีโค้ดคล้ายกับโครงการโอเพ่นซอร์ส NFCGate รวมถึงมัลแวร์ NGate ที่เคยระบาดในยุโรปเมื่อปีก่อน SuperCard X ถูกขายและให้บริการผ่านช่องทาง Telegram อย่างเปิดเผย พร้อมเปิดให้สั่งทำมัลแวร์แบบ Custom สำหรับใช้งานในงาน Affiliates ในแต่ละภูมิภาคด้วย

การป้องกันและคำเตือน

แม้ Google จะระบุว่ายังไม่พบแอปที่มีมัลแวร์นี้ใน Play Store และมีระบบ Google Play Protect ทำงานอัตโนมัติในอุปกรณ์ Android แต่ผู้ใช้ควรเพิ่มความระมัดระวังในการกดลิงก์จากข้อความหรือการติดตั้งแอปจากแหล่งที่ไม่น่าเชื่อถือ รวมถึงไม่ควรเปิดเผยข้อมูลสำคัญใดๆ ผ่านช่องทางสื่อสารที่ไม่ได้รับการยืนยันอย่างเป็นทางการ

ที่มา : bleepingcomputer

พาดหัวซะน่ากลัวเลย 55555

คิดว่าเอามือถือที่เปิด NFC ตอน Tap to Pay แล้วดูดขอมูลบัตรไปเลย

สุดท้ายก็ต้อง โดน scam ให้กดลิ้งค์ กดโหลด กดลงแอพ กดอนุญาตสิทธิ์ กดเปิดแอพ

ขั้นตอนเหล่านี้ไม่ง่ายเลยสำหรับ ปู่ย่าตาตายพ่อแม่ญาติๆทั้งหลาย แต่ก็ยังโดนหลอกได้อยู่ดี (เห้ออออ)

แต่ผมเคยโดน scammer จากการใช้ contact less บัตรเครติดจ่ายเงินกับเครื่อง EDC ที่อังกฤษ ทั้งๆ ที่ซื้อของในร้าน M&S ละจ่ายตั้งในช่อง Self service จ่ายไป 9 ปอนด์ แต่มีอีกยอดโผ่ลมา 225 ปอนด์ 55555555 พอกลับมาไทย ธนาคาร/บัตร โทรมาเช็คเองว่าเราได้ใช้ไปจริงไหม นี่ก็ปฏิเสธไป ธนาคาร/บัตร ก็อายัด+ออกบัตรใหม่ให้ทันที แอบงงนะว่ามันไปดึงข้อมูลบัตรฯ ของเราตอนไหน ที่เป็นไปได้สุดก็คงตอน Tap to Pay นั่นแหละ