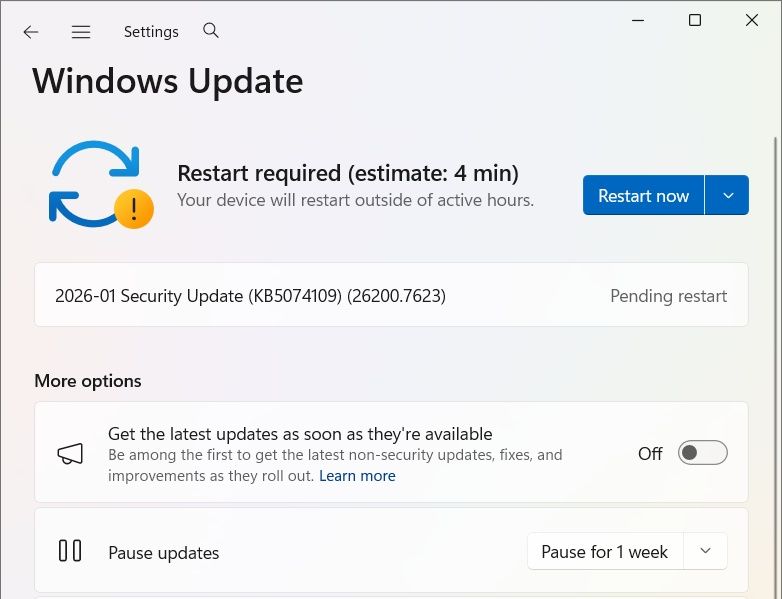

Microsoft ปล่อยอัปเดตความปลอดภัย (Patch Tuesday) ประจำเดือนมกราคม 2026 แก้ไขช่องโหว่รวมทั้งหมด 114 รายการ โดยมีรหัสดังนี้ Windows 11 KB5074109 และ KB5073455 ส่วน Windows 10 ที่เข้าโปรแกรม ESU ก็มีอัปเดตด้วยรหัส KB5073724 โดยมีช่องโหว่ Zero-Day จำนวน 3 รายการ ซึ่งในจำนวนนี้พบว่ามี 1 รายการถูกนำไปใช้โจมตีจริงแล้ว และอีก 2 รายการเป็นช่องโหว่ที่ถูกเปิดเผยต่อสาธารณะก่อนมีแพตช์แก้ไข

ในการอัปเดตครั้งนี้ Microsoft แก้ไขช่องโหว่ระดับร้ายแรง (Critical) รวม 8 รายการ แบ่งเป็นช่องโหว่รันโค้ดจากระยะไกล (Remote Code Execution – RCE) จำนวน 6 รายการ และช่องโหว่ยกระดับสิทธิ์ (Elevation of Privilege) อีก 2 รายการ

รายละเอียดประเภทช่องโหว่ที่ได้รับการแก้ไขมีดังนี้

- ช่องโหว่ยกระดับสิทธิ์ (Elevation of Privilege): 57 รายการ

- ช่องโหว่เลี่ยงระบบความปลอดภัย (Security Feature Bypass): 3 รายการ

- ช่องโหว่รันโค้ดจากระยะไกล (Remote Code Execution): 22 รายการ

- ช่องโหว่เปิดเผยข้อมูล (Information Disclosure): 22 รายการ

- ช่องโหว่โจมตีให้ระบบล่ม (Denial of Service): 2 รายการ

- ช่องโหว่ปลอมแปลงตัวตน (Spoofing): 5 รายการ

ตัวเลขดังกล่าวไม่รวมช่องโหว่ของ Microsoft Edge จำนวน 1 รายการ และช่องโหว่ของ Mariner ที่ได้รับการแก้ไขไปก่อนหน้านี้ในเดือนเดียวกัน

รายละเอียด Zero-Day เดือนมกราคม 2026

1. CVE-2026-20805 – Desktop Window Manager (DWM)

ช่องโหว่นี้เป็นปัญหาการเปิดเผยข้อมูลใน Desktop Window Manager ซึ่งเป็นระบบหลักของ Windows ที่ทำหน้าที่จัดการการแสดงผลของหน้าต่างและกราฟิกในระบบ เมื่อถูกโจมตีสำเร็จ ผู้โจมตีที่มีสิทธิ์ใช้งานอยู่แล้วในเครื่องสามารถอ่านข้อมูลหน่วยความจำที่เกี่ยวข้องกับ Remote ALPC port ได้

ข้อมูลที่รั่วไหลเป็นที่อยู่ของหน่วยความจำใน user-mode แม้จะไม่ใช่ข้อมูลลับโดยตรง แต่สามารถถูกนำไปใช้เป็นส่วนหนึ่งของการโจมตีขั้นสูง เช่น การหลบเลี่ยงระบบป้องกันหน่วยความจำ หรือใช้ร่วมกับช่องโหว่อื่นเพื่อยกระดับการโจมตีในระบบ

Microsoft ยืนยันว่าพบการนำช่องโหว่นี้ไปใช้โจมตีจริงแล้ว แต่ยังไม่ได้เปิดเผยรายละเอียดเชิงเทคนิคของวิธีการโจมตีหรือแคมเปญที่เกี่ยวข้อง โดยช่องโหว่นี้ถูกค้นพบโดย Microsoft Threat Intelligence Center (MSTIC) และ Microsoft Security Response Center (MSRC)

2. CVE-2026-21265 – Windows Secure Boot Certificate Expiration

ช่องโหว่นี้เกี่ยวข้องกับใบรับรอง Secure Boot ของ Windows ที่ออกตั้งแต่ปี 2011 ที่กำลังจะหมดอายุในช่วงปี 2026 หากระบบไม่ได้รับการอัปเดต ผู้โจมตีอาจใช้ช่องโหว่นี้เพื่อเลี่ยงกลไก Secure Boot และรันโค้ดที่ไม่ได้รับความเชื่อถือในขั้นตอนการบูตเครื่องได้

Microsoft ระบุว่าใบรับรองที่ได้รับผลกระทบถูกใช้ในการลงนาม Windows Boot Manager รวมถึง boot loader และ Option ROMs ของผู้ผลิตรายอื่น การหมดอายุของใบรับรองอาจกระทบต่อความน่าเชื่อถือของ Secure Boot chain และเพิ่มความเสี่ยงต่อการโจมตีระดับเฟิร์มแวร์

ในการอัปเดต Patch Tuesday เดือนมกราคม 2026 Microsoft ได้ต่ออายุและอัปเดตใบรับรองที่เกี่ยวข้อง เพื่อรักษาความสมบูรณ์ของระบบ Secure Boot และป้องกันการ bypass กลไกความปลอดภัยดังกล่าว โดยก่อนหน้านี้ Microsoft เคยออกคำเตือนล่วงหน้าใน advisory เดือนมิถุนายนเกี่ยวกับปัญหานี้แล้ว

3. CVE-2023-31096 Agere Soft Modem Driver

ช่องโหว่นี้เป็นช่องโหว่ยกระดับสิทธิ์ในไดรเวอร์ Agere Soft Modem ของผู้ผลิตภายนอก ซึ่งติดมากับ Windows หลายเวอร์ชัน และเคยถูกผู้โจมตีใช้เพื่อยกระดับสิทธิ์จากผู้ใช้ทั่วไปเป็นสิทธิ์ผู้ดูแลระบบ (Administrator)

Microsoft เคยเตือนก่อนหน้านี้ว่าช่องโหว่นี้ถูกนำไปใช้โจมตีจริง และจะดำเนินการแก้ไขด้วยการถอดไดรเวอร์ออกจากระบบ ใน Patch Tuesday เดือนมกราคม 2026 Microsoft ได้ถอดไดรเวอร์ agrsm64.sys และ agrsm.sys ออกจาก Windows อย่างเป็นทางการ เพื่อลดความเสี่ยงจากการถูกโจมตีในอนาคต

ช่องโหว่นี้ถูกค้นพบโดย Zeze จากทีม TeamT5 และถือเป็นการแก้ไขด้วยแนวทางเชิงป้องกัน (Mitigation) แทนการแพตช์โค้ดโดยตรง

นอกเหนือจาก Microsoft แล้ว ผู้ผลิตซอฟต์แวร์รายอื่นยังได้ออกอัปเดตด้านความปลอดภัยในเดือนมกราคม 2026 เช่น Adobe, Cisco, Fortinet, Google (Android), SAP, ServiceNow, Trend Micro และ Veeam โดยหลายรายแก้ไขช่องโหว่ระดับรุนแรง รวมถึงช่องโหว่ที่มีโค้ดโจมตีเผยแพร่สู่สาธารณะแล้ว

Microsoft แนะนำให้ผู้ใช้งานและผู้ดูแลระบบดำเนินการอัปเดต Windows และผลิตภัณฑ์ที่เกี่ยวข้องโดยเร็ว โดยเฉพาะระบบที่เปิดใช้งาน Secure Boot และเครื่องที่อาจได้รับผลกระทบจากช่องโหว่ Zero-Day เพื่อลดความเสี่ยงจากการถูกโจมตีทางไซเบอร์

ที่มา : bleepingcomputer

Comment