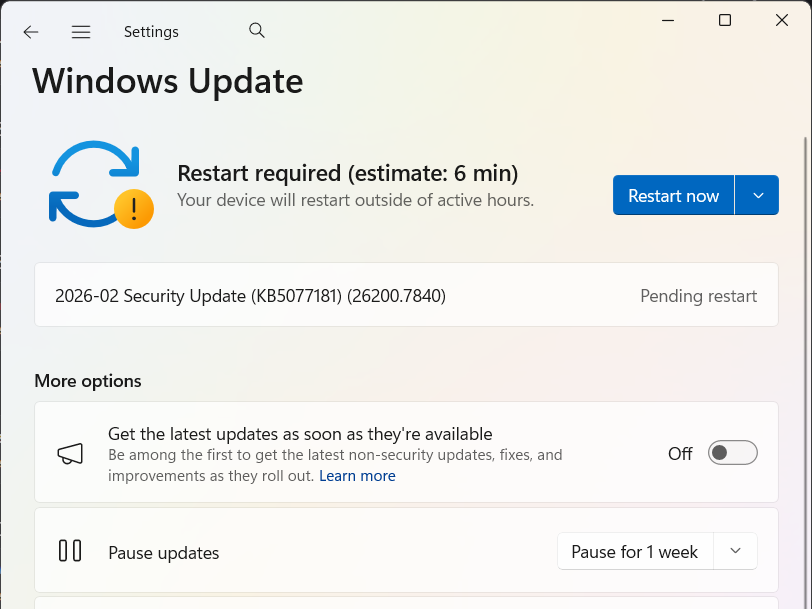

Microsoft ปล่อยอัปเดตความปลอดภัย (Patch Tuesday) ประจำเดือนกุมภาพันธ์ 2026 แก้ไขช่องโหว่รวมทั้งหมด 58 รายการ ครอบคลุม Windows 11 รหัส KB5077181, KB5075941 และ Windows 10 ที่เข้าร่วมโปรแกรม ESU รหัส KB5075912 โดยในจำนวนนี้มีช่องโหว่แบบ Zero-Day ที่ถูกโจมตีจริงแล้ว 6 รายการ และถูกเปิดเผยต่อสาธารณะ 3 รายการ

ในรอบนี้มีช่องโหว่ระดับร้ายแรง (Critical) จำนวน 5 รายการ แบ่งเป็นช่องโหว่ยกระดับสิทธิ์ (Elevation of Privilege) 3 รายการ และช่องโหว่เปิดเผยข้อมูล (Information Disclosure) 2 รายการ

รายละเอียดช่องโหว่ที่ได้รับการแก้ไขมีดังนี้

- ช่องโหว่ยกระดับสิทธิ์ (Elevation of Privilege): 25 รายการ

- ช่องโหว่ข้ามกลไกความปลอดภัย (Security Feature Bypass): 5 รายการ

- ช่องโหว่รันโค้ดจากระยะไกล (Remote Code Execution): 12 รายการ

- ช่องโหว่เปิดเผยข้อมูล (Information Disclosure): 6 รายการ

- ช่องโหว่โจมตีให้ระบบล่ม (Denial of Service): 3 รายการ

- ช่องโหว่ปลอมแปลงตัวตน (Spoofing): 7 รายการ

ตัวเลขดังกล่าว ไม่รวม ช่องโหว่ของ Microsoft Edge จำนวน 3 รายการ ที่ถูกแก้ไขไปก่อนหน้านี้ในเดือนเดียวกัน

รายละเอียด Zero-Day ทั้ง 6 ตัว

CVE-2026-21510

Windows Shell Security Feature Bypass ความรุนแรง CVSS v3 8.8/10 คะแนน ช่องโหว่ข้ามกลไกความปลอดภัยใน Windows Shell ผู้โจมตีต้องหลอกให้เหยื่อเปิดลิงก์หรือไฟล์ Shortcut อันตราย จากนั้นสามารถหลบเลี่ยงการแจ้งเตือนของ Windows SmartScreen และกลไกป้องกันของระบบได้ คาดว่าอาจเกี่ยวข้องกับการข้าม Mark of the Web (MoTW) ทำให้ไฟล์อันตรายรันได้โดยไม่มีคำเตือน

CVE-2026-21513

MSHTML Framework Security Feature Bypass ความรุนแรง CVSS v3 8.8/10 คะแนน ช่องโหว่ในเอนจิน MSHTML ของ Windows ทำให้ผู้โจมตีที่ไม่ได้รับอนุญาตสามารถข้ามกลไกความปลอดภัยผ่านเครือข่ายได้ รายละเอียดการโจมตียังไม่ถูกเปิดเผย แต่ถูกจัดเป็น Zero-Day ที่มีการใช้งานจริงแล้ว

CVE-2026-21514

Microsoft Word Security Feature Bypass ความรุนแรง CVSS v3 7.8/10 คะแนน ช่องโหว่ข้ามระบบป้องกัน OLE/COM ใน Microsoft 365 และ Microsoft Office ผู้โจมตีต้องส่งไฟล์ Office อันตรายให้เหยื่อเปิด จึงจะสามารถหลบเลี่ยงมาตรการป้องกันได้ อย่างไรก็ตาม ไม่สามารถโจมตีผ่าน Preview Pane ได้

CVE-2026-21519

Desktop Window Manager Elevation of Privilege ความรุนแรง CVSS v3 7.8/10 คะแนน ช่องโหว่ยกระดับสิทธิ์ใน Desktop Window Manager หากโจมตีสำเร็จ ผู้โจมตีสามารถยกระดับสิทธิ์เป็น SYSTEM ซึ่งเป็นสิทธิ์สูงสุดของระบบได้ เพิ่มความเสี่ยงต่อการควบคุมเครื่องอย่างสมบูรณ์

CVE-2026-21525

Windows Remote Access Connection Manager Denial of Service ความรุนแรง CVSS v3 6.2/10 คะแนน ช่องโหว่แบบ Denial of Service (DoS) จากการ Null Pointer Dereference ทำให้ผู้โจมตีสามารถทำให้บริการล่มได้ พบว่ามีโค้ดโจมตี (exploit) เผยแพร่อยู่ใน repository มัลแวร์สาธารณะก่อนมีแพตช์ออกมา

CVE-2026-21533

Windows Remote Desktop Services Elevation of Privilege ความรุนแรง CVSS v3 7.8/10 คะแนน ช่องโหว่ยกระดับสิทธิ์ในบริการ Remote Desktop ผู้โจมตีสามารถแก้ไขค่า service configuration เพื่อยกระดับสิทธิ์ และมีรายงานว่า exploit สามารถเพิ่มผู้ใช้ใหม่เข้าไปในกลุ่ม Administrator ได้

นอกจากนี้ Microsoft ยังเริ่มทยอยปล่อย Secure Boot certificates ชุดใหม่ เพื่อทดแทนใบรับรองเดิมปี 2011 ที่จะหมดอายุในเดือนมิถุนายน 2026 โดยจะดำเนินการแบบค่อยเป็นค่อยไปตามความพร้อมของอุปกรณ์ เพื่อป้องกันผลกระทบต่อการบูตระบบ

ผู้ผลิตซอฟต์แวร์รายอื่นที่ออกอัปเดตด้านความปลอดภัยในเดือนกุมภาพันธ์ 2026 ได้แก่ Adobe, BeyondTrust, Cisco, Fortinet, Google (Android), n8n และ SAP โดยบางรายมีการแก้ไขช่องโหว่ระดับร้ายแรงเช่นกัน

แนะนำให้ผู้ดูแลระบบและผู้ใช้งานดำเนินการอัปเดต Windows และ Microsoft Office โดยเร็ว โดยเฉพาะแพตช์ที่เกี่ยวข้องกับ Zero-Day และช่องโหว่ยกระดับสิทธิ์ เพื่อป้องกันความเสี่ยงจากการถูกโจมตีที่กำลังเกิดขึ้นในปัจจุบัน

ที่มา : bleepingcomputer

Comment