หลังจากเมื่อไม่กี่เดือนก่อนเพิ่งมีรายงานช่องโหว่ร้ายแรงใน WinRAR เวอร์ชัน 7.11 ลงไป (CVE-2025-6218) ที่เปิดทางให้แฮกเกอร์สร้างไฟล์ .RAR อันตรายซึ่งสามารถแตกไฟล์ไปยังโฟลเดอร์ระบบสำคัญอย่าง Startup ได้ง่าย ๆ เพียงผู้ใช้เผลอแตกไฟล์ก็มีโอกาสโดนทันที ช่องโหว่นั้นแม้จะไม่ต้องใช้สิทธิ์ระดับแอดมิน แต่ก็อันตรายมากพอที่จะขโมยคุกกี้ รหัสผ่าน หรือเปิดประตูให้ผู้โจมตีเข้ามาควบคุมเครื่องจากระยะไกลได้ สุดท้ายทีมพัฒนา WinRAR ต้องรีบอัปเดตแก้ไขในเวอร์ชัน 7.12

แต่ล่าสุดยังไม่ทันข้ามไตรมาส WinRAR ต้องเจอกับปัญหาเดิมซ้ำรอยอีกครั้ง คราวนี้คือช่องโหว่ใหม่รหัส CVE-2025-8088 ซึ่งอันตรายกว่าเดิมเพราะถูกนำไปใช้โจมตีจริงแบบ Zero-day แล้ว โดยกลุ่มแฮกเกอร์ชื่อดังจากรัสเซีย RomCom ที่ถูกจับตาอย่างใกล้ชิดจากหลายองค์กรด้านความปลอดภัยไซเบอร์

ช่องโหว่ Path Traversal ทำงานอย่างไร

ช่องโหว่ CVE-2025-8088 จัดเป็น Path Traversal หรือ Directory Traversal ที่เกิดจากการที่ซอฟต์แวร์ยอมรับ path ที่ถูกฝังมากับไฟล์ .RAR แทนที่จะใช้ path ที่ผู้ใช้เลือกเองตอนแตกไฟล์ ส่งผลให้แฮกเกอร์สามารถกำหนดตำแหน่งปลายทางที่ไฟล์จะถูกวางได้ตามใจ เช่น

- %APPDATA%\Microsoft\Windows\Start Menu\Programs\Startup (สำหรับผู้ใช้รายบุคคล)

- %ProgramData%\Microsoft\Windows\Start Menu\Programs\StartUp (สำหรับทุกผู้ใช้ในเครื่อง)

เมื่อไฟล์ปฏิบัติการ (.exe) ถูกวางในโฟลเดอร์เหล่านี้ มันจะรันโดยอัตโนมัติในครั้งถัดไปที่ผู้ใช้ล็อกอินเข้าสู่ระบบ เท่ากับว่าแฮกเกอร์สามารถบรรลุการ Remote Code Execution (RCE) ได้ทันที โดยไม่ต้องพยายามหลอกให้ผู้ใช้คลิกไฟล์มัลแวร์เองเลย

มีคนโดนโจมตีจากช่องโหว่นีเแล้ว

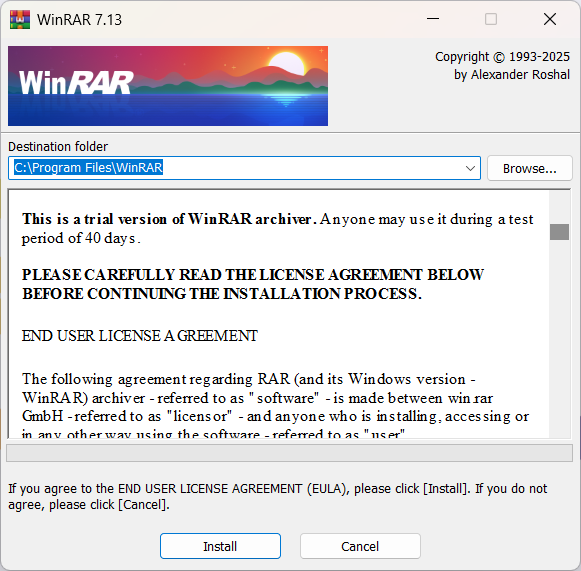

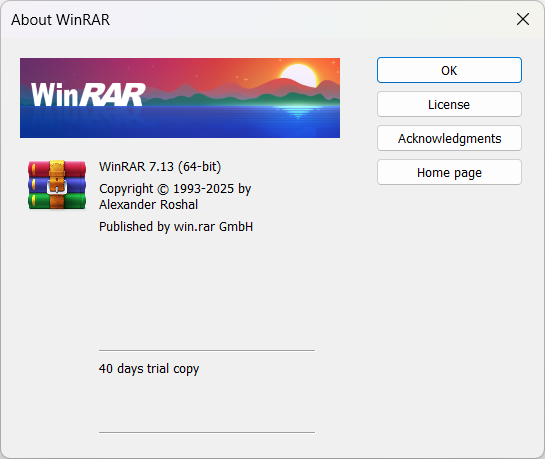

ทีมนักวิจัยจาก ESET ได้แก่ Anton Cherepanov, Peter Košinár และ Peter Strýček เป็นผู้ค้นพบช่องโหว่นี้เมื่อวันที่ 18 กรกฎาคม 2025 และรีบแจ้งทีมพัฒนา WinRAR ก่อนที่จะแพตช์ถูกปล่อยในเวอร์ชัน 7.13 เมื่อวันที่ 30 กรกฎาคม 2025

แต่สิ่งที่น่ากังวลคือ ESET ยืนยันกับสำนักข่าว BleepingComputer ว่าช่องโหว่นี้ถูกโจมตีจริงแล้วในแคมเปญฟิชชิง โดยแฮกเกอร์แนบไฟล์ RAR อันตรายมากับอีเมล Spearphishing ที่เจาะจงเป้าหมาย เมื่อผู้ใช้เผลอแตกไฟล์ มัลแวร์ RomCom backdoor ก็จะถูกติดตั้งและเปิดทางให้ผู้โจมตีเข้าควบคุมเครื่อง

รายงานของ ESET อธิบายว่าไฟล์ RAR ที่ถูกสร้างมาอย่างแนบเนียนนั้นซ่อนเพย์โหลดในรูปแบบ Alternate Data Stream (ADS) ซึ่งประกอบไปด้วย DLL อันตรายและไฟล์ลัดของ Windows การใช้เทคนิคนี้ช่วยให้มัลแวร์หลบการตรวจจับได้ดีขึ้น และยังสามารถแอบฝังตัวเองในระบบได้ยาวนาน

กลุ่ม RomCom คือใคร

RomCom หรือที่รู้จักอีกหลายชื่อ เช่น Storm-0978, Tropical Scorpius และ UNC2596 เป็นกลุ่มแฮกเกอร์ฝั่งรัสเซียที่ขึ้นชื่อเรื่องการใช้ช่องโหว่ Zero-day และพัฒนาเครื่องมือโจมตีเองเพื่อการขโมยข้อมูลและการเข้าถึงระยะยาว พวกเขาเคยถูกเชื่อมโยงกับการโจมตี ransomware และการกรรโชกข้อมูลหลายครั้ง รวมถึงแคมเปญ Cuba และ Industrial Spy

RomCom มีประวัติการโจมตีโดยใช้ประโยชน์จากช่องโหว่ซอฟต์แวร์ที่เพิ่งค้นพบใหม่ ๆ เช่นใน Firefox (CVE-2024-9680, CVE-2024-49039) และ Microsoft Office (CVE-2023-36884) ทำให้พวกเขากลายเป็นหนึ่งในกลุ่มที่น่ากลัวที่สุดในสายตานักวิจัยไซเบอร์

ความเสี่ยงต่อผู้ใช้และคำแนะนำ

สิ่งที่ทำให้เรื่องนี้น่ากังวลยิ่งขึ้นคือ WinRAR ไม่มีระบบอัปเดตอัตโนมัติ ผู้ใช้ทุกคนจำเป็นต้องดาวน์โหลดและติดตั้งเวอร์ชันใหม่ด้วยตัวเองจากเว็บไซต์ win-rar.com เท่านั้น หากยังคงใช้เวอร์ชันเก่ากว่า 7.13 อยู่ถือว่ามีความเสี่ยงสูงที่จะตกเป็นเป้าการโจมตี

ESET แนะนำให้ผู้ใช้ระวังอีเมลที่แนบไฟล์ .RAR โดยเฉพาะจากแหล่งที่ไม่น่าเชื่อถือ ควรตรวจสอบไฟล์ก่อนแตก และควรอัปเดตซอฟต์แวร์อยู่เสมอเพื่อลดความเสี่ยง ไม่เช่นนั้นแค่การแตกไฟล์เพียงครั้งเดียวก็อาจกลายเป็นการเปิดประตูให้แฮกเกอร์เข้ามาควบคุมคอมพิวเตอร์ของคุณได้เลย

สรุปคือ WinRAR เพิ่งผ่านวิกฤตช่องโหว่ CVE-2025-6218 ไปไม่นาน ล่าสุดก็ต้องเผชิญกับ CVE-2025-8088 ที่อันตรายกว่าเพราะถูกนำไปใช้จริงแล้ว หากคุณยังใช้เวอร์ชันเก่า แนะนำให้อัปเดตเป็น WinRAR 7.13 ด่วนที่สุด เพราะงานนี้ไม่ใช่แค่ข่าวลือ แต่มีเหยื่อโดนกันจริงแล้ว

ที่มา : neowin

Comment