AMD ออกมาเตือนผู้ใช้ซีพียูตระกูล Zen 5 ให้ระวังช่องโหว่ใหม่ในคำสั่ง RDSEED ที่ใช้สำหรับสร้างตัวเลขสุ่มจากฮาร์ดแวร์ โดยบั๊กนี้ทำให้คำสั่ง RDSEED ขนาด 16-bit และ 32-bit อาจคืนค่าเป็นศูนย์ (0) ทั้งที่ระบบเข้าใจว่าทำงานสำเร็จ ทั้งที่จริงแล้วยังไม่ได้สร้างตัวเลขสุ่มตามปกติ ส่งผลให้ค่าที่ควรจะเป็นแบบสุ่มกลับกลายเป็นค่าคงที่ ซึ่งอาจทำให้การสร้างกุญแจเข้ารหัสหรือกระบวนการที่ต้องพึ่งพาการสุ่มมีความปลอดภัยลดลง เพราะตัวเลขที่ได้สามารถถูกคาดเดาได้ และเปิดช่องให้แฮกเกอร์ใช้เจาะระบบหรือดักข้อมูลได้ง่ายขึ้น

ช่องโหว่นี้ถูกบันทึกไว้ในรหัส AMD-SB-7055 และหมายเลข CVE-2025-62626 มีระดับความรุนแรงสูง (CVSS 7.2/10 คะแนน) AMD ระบุว่าปัญหานี้กระทบเฉพาะ RDSEED แบบ 16-bit และ 32-bit ส่วนเวอร์ชัน 64-bit ยังคงปลอดภัยไม่ถูกกระทบ

ต้นตอของปัญหาถูกค้นพบโดยวิศวกรจาก Meta ซึ่งสังเกตพฤติกรรมผิดปกติและรายงานใน Linux Kernel Mailing List ก่อนที่ AMD จะออกมายืนยันอย่างเป็นทางการ ขณะนี้ชุมชน Linux ก็ได้ออกแพตช์ชั่วคราวเพื่อปิดการใช้งาน RDSEED บน Zen 5 ไปก่อน เพื่อหลีกเลี่ยงความเสี่ยงในช่วงรอการอัปเดตจาก AMD

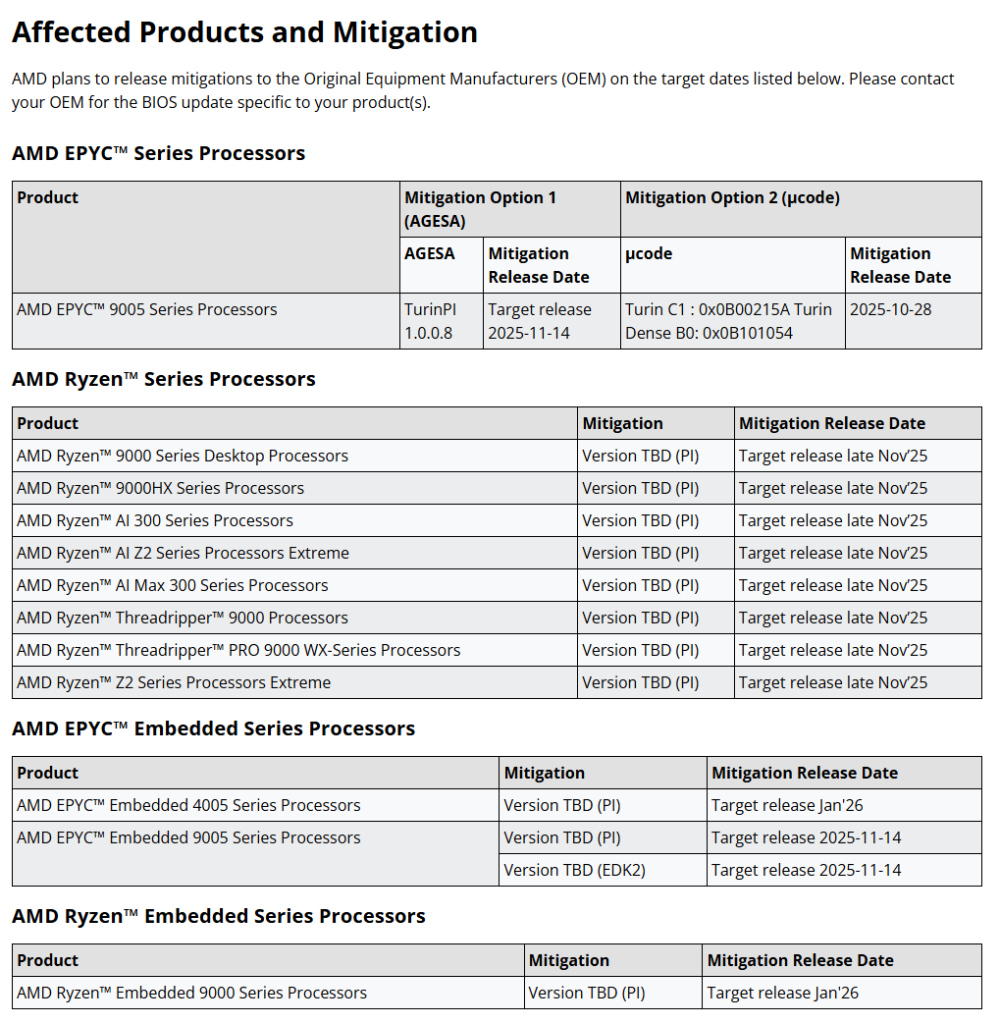

ซีพียูที่ได้รับผลกระทบมีทั้ง Ryzen 9000, Ryzen AI 300, Threadripper 9000, และ Ryzen Z2 รวมถึงฝั่งเซิร์ฟเวอร์อย่าง EPYC 9005 ที่ได้รับอัปเดตแก้ไขไปแล้ว สำหรับรุ่นผู้ใช้ทั่วไป AMD เตรียมปล่อยอัปเดตแก้ผ่าน AGESA firmware ช่วงปลายเดือนพฤศจิกายน 2025 และจะทยอยครอบคลุมถึงต้นปี 2026

ในระหว่างนี้ AMD แนะนำให้หลีกเลี่ยงการใช้ RDSEED แบบ 16-bit และ 32-bit โดยเปลี่ยนไปใช้แบบ 64-bit แทน หรือใช้ระบบสุ่มฝั่งซอฟต์แวร์เป็นการชั่วคราว สำหรับผู้ใช้ Linux ก็สามารถติดตั้งแพตช์ที่ปิดการใช้งาน RDSEED ไปก่อนเพื่อความปลอดภัย

แม้ปัญหานี้จะไม่กระทบผู้ใช้ทั่วไปโดยตรง แต่สำหรับระบบที่พึ่งพาการสุ่มระดับฮาร์ดแวร์ เช่น งานเข้ารหัส การยืนยันตัวตน หรือระบบความปลอดภัยในองค์กร ถือเป็นเรื่องสำคัญที่ไม่ควรมองข้าม แนะนำให้ตรวจสอบอัปเดต BIOS หรือ UEFI จากผู้ผลิตเมนบอร์ดและอัปเดตทันทีเมื่อมีเวอร์ชันใหม่ออกมานะครับ

ที่มา : tomshardware, AMD

Comment