นักวิจัยจาก Koi Security ออกมาเตือนภัยครั้งใหญ่ เมื่อพบว่ามีส่วนขยายเบราว์เซอร์จำนวน 18 ตัวบน Chrome และ Edge ถูกฝังมัลแวร์แบบเงียบ ๆ โดยที่ผู้ใช้ไม่ทันรู้ตัว ส่งผลให้มีผู้ใช้งานมากกว่า 2.3 ล้านรายทั่วโลกตกเป็นเหยื่อ พฤติกรรมของมัลแวร์เหล่านี้คือแอบติดตามเว็บไซต์ที่ผู้ใช้เข้า ส่งข้อมูลไปยังเซิร์ฟเวอร์ของแฮกเกอร์ และสามารถเปลี่ยนเส้นทางไปยังเว็บไซต์หลอกลวง เช่น หน้าเว็บปลอมของธนาคาร หรืออัปเดต Zoom ปลอมเพื่อขโมยข้อมูลสำคัญได้อีก

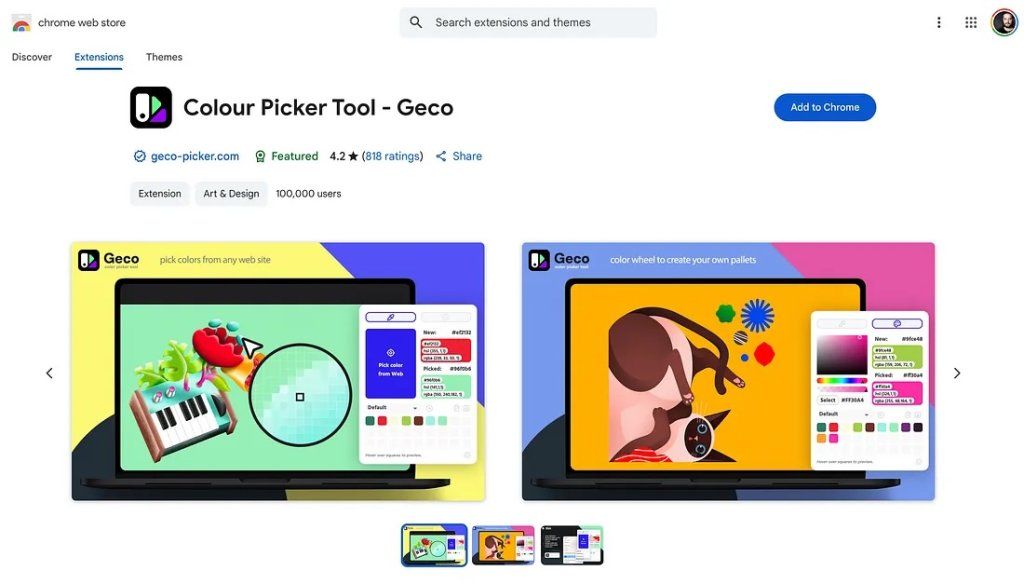

ในตอนแรกที่ติดตั้งส่วนขยายนี้ก็ดูเหมือนว่าจะไม่มีอะไร เพราะใช้งานได้ตามปกติ เช่น เครื่องมือเลือกสี คีย์บอร์ดอีโมจิ ตัวเร่งความเร็ววิดีโอ ตัวบล็อก YouTube หรือธีมโหมดมืด แถมบางตัวยังมีตรารับรองจาก Google รีวิวดีเกิน 800 รายการ และติดอันดับแนะนำในร้านค้า Chrome Web Store ด้วยซ้ำ

รายชื่อส่วนขยายอันตราย

Chrome

- Emoji keyboard online – copy&paste your emoji

- Free Weather Forecast

- Video Speed Controller – Video Manager

- Unlock Discord – VPN Proxy to Unblock Discord Anywhere

- Dark Theme – Dark Reader for Chrome

- Volume Max – Ultimate Sound Booster

- Unblock TikTok – Seamless Access with One-Click Proxy

- Unlock YouTube VPN

- Color Picker, Eyedropper – Geco colorpick

- Weather

Edge

- Unlock TikTok

- Volume Booster – Increase your sound

- Web Sound Equalizer

- Header Value

- Flash Player – games emulator

- Youtube Unblocked

- SearchGPT – ChatGPT for Search Engine

- Unlock Discord

หลังจากนั้นผู้พัฒนาได้อัปเดตเวอร์ชันใหม่ที่มีโค้ดอันตรายแฝงตัวเข้ามา โดยผู้ใช้ไม่รู้ตัว เนื่องจากระบบอัปเดตของ Google และ Microsoft อนุญาตให้ส่วนขยายอัปเดตตัวเองอัตโนมัติ แบบไม่ต้องถามผู้ใช้อีกรอบ หมายความว่าเวอร์ชันนี้อาจจะปลอดภัย แต่เวอร์ชันใหม่ ๆ ก็ไม่แน่

มัลแวร์ทำอะไรได้บ้าง?

มัลแวร์ในส่วนขยายเหล่านี้ไม่ได้แค่แอบอยู่เงียบ ๆ แต่มันทำงานทันทีที่เปิดเว็บใหม่ มันจะติดตามเว็บไซต์ที่เข้า ส่งข้อมูลไปยังเซิร์ฟเวอร์ของแฮกเกอร์ และหากได้รับคำสั่ง ก็สามารถพาไปยังหน้าเว็บปลอมได้โดยไม่รู้ตัว ที่น่ากลัวคือ ส่วนขยายยังทำงานปกติดีเหมือนไม่มีอะไรเกิดขึ้น แถมแต่ละตัวก็ถูกออกแบบให้ดูเหมือนมาจากนักพัฒนาคนละราย ทั้งที่ความจริงเชื่อมโยงกันหมดภายใต้โครงสร้างมัลแวร์ชุดเดียวกัน

- แอบติดตามเว็บไซต์ที่ผู้ใช้เยี่ยมชมทุกครั้ง

- ส่ง URL และข้อมูลผู้ใช้ไปยังเซิร์ฟเวอร์ควบคุม

- หากได้รับคำสั่งจากเซิร์ฟเวอร์ จะเปลี่ยนเส้นทางผู้ใช้ไปยังเว็บไซต์อันตราย

- ทำงานควบคู่กับฟีเจอร์หลักของส่วนขยาย ทำให้ดูไม่ผิดปกติ

- ใช้โครงสร้างมัลแวร์แบบรวมศูนย์ แต่หลอกว่าเป็นส่วนขยายคนละตัวจากนักพัฒนาคนละราย

ต้องทำอย่างไรหากพบว่าติดตั้งส่วนขยายเหล่านี้

- ลบส่วนขยายที่มีความเสี่ยงทันที

- ล้างข้อมูลเบราว์เซอร์ (history, cookies, cache)

- สแกนไวรัสทั้งระบบด้วยซอฟต์แวร์ป้องกันมัลแวร์

- รีเซ็ตรหัสผ่านของบัญชีที่เคยล็อกอินขณะใช้งานส่วนขยายเหล่านี้

- เปิดใช้งานระบบ Two-Factor Authentication (2FA)

- ตรวจสอบอีเมลและข้อความ SMS สำหรับแจ้งเตือนการเข้าถึงผิดปกติ

- ตรวจสอบส่วนขยายอื่น ๆ ที่ติดตั้งไว้ และลบสิ่งที่ไม่จำเป็นหรือไม่น่าไว้วางใจ

- หากส่วนขยายใดขอ “สิทธิ์เพิ่มเติม” หลังอัปเดต ให้พิจารณาอย่างรอบคอบ

ผู้ใช้งานที่เคยติดตั้งส่วนขยายเหล่านี้ควรลบทันที พร้อมล้างข้อมูลเบราว์เซอร์ เปลี่ยนรหัสผ่าน เปิด 2FA และสแกนไวรัสทั้งระบบ เพื่อความปลอดภัย นักวิจัยยังเตือนอีกว่าภัยลักษณะนี้อาจมีมาอีกเรื่อย ๆ เพราะนักพัฒนาแฝงมัลแวร์มักซุ่มรอเวลาปล่อยตัวอันตรายหลังจากส่วนขยายเริ่มได้รับความนิยมแล้ว ฉะนั้นแม้จะโหลดจากแหล่งที่ดูน่าเชื่อถือ ก็อย่าไว้ใจเต็มร้อย

ที่มา : cybernews theregister

Comment