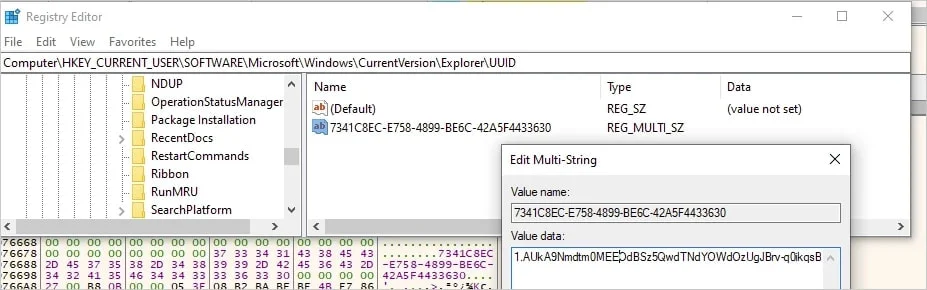

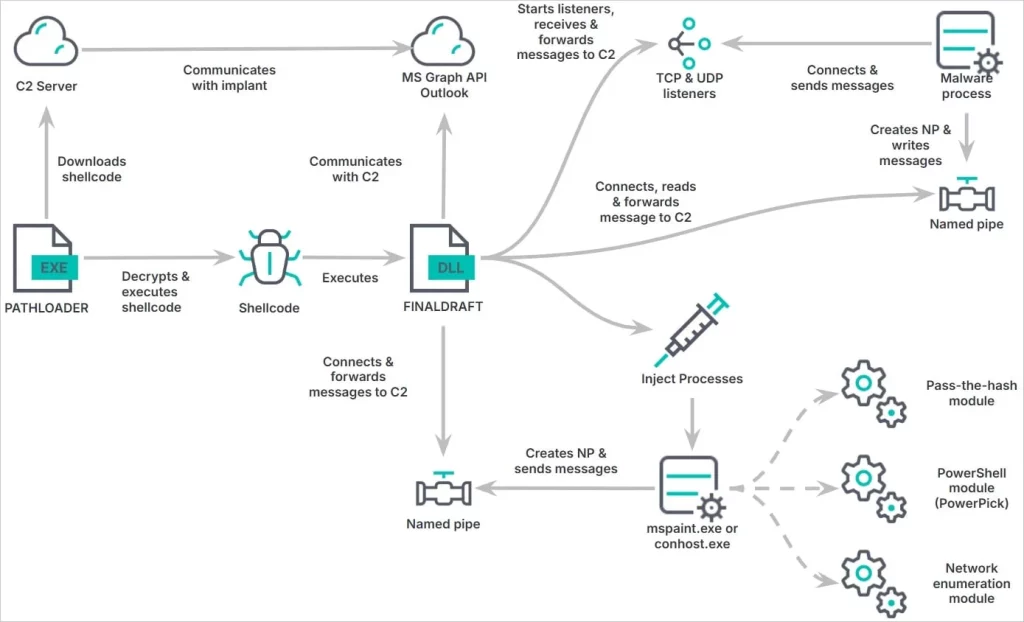

Elastic Security Labs พบมัลแวร์ตัวใหม่ชื่อ FinalDraft ที่ใช้ช่องทางการสื่อสารที่ซ่อนอยู่ผ่าน Outlook Draft เพื่อควบคุมระบบของเหยื่อ โดยแฮกเกอร์เริ่มจากการติดตั้ง PathLoader ที่เป็นตัวโหลดมัลแวร์ขนาดเล็กที่ใช้รันโค้ดดาวน์โหลด FinalDraft มาทำงานต่อ โดย FinalDraft ใช้ Microsoft Graph API ในการส่งคำสั่งผ่าน Outlook Draft แทนการส่งอีเมลจริง ทำให้การสื่อสารดูเหมือนเป็นการสื่อสารปกติ คำสั่งที่ถูกซ่อนจะถูกบันทึกในดราฟท์ที่มีชื่อเป็น r_<session-id> และ p_<session-id> และถูกลบออกหลังจากใช้งานเพื่อความเนียน

มัลแวร์ FinalDraft มีความสามารถหลายอย่าง เช่น การขโมยข้อมูล (ไฟล์, รหัสผ่าน, ข้อมูลระบบ), การฝังโค้ดเข้าสู่โปรเซสปกติ การโจมตี Pass-the-Hash การสร้างช่องทางเชื่อมต่อแบบพร็อกซี การจัดการไฟล์ เช่น คัดลอก ลบ หรือเขียนทับ และการรันคำสั่ง PowerShell โดยไม่เปิดโปรแกรม powershell.exe นอกจากนี้ยังมีเวอร์ชันสำหรับ Linux ที่ใช้การสื่อสารผ่าน API ของ Outlook เช่นเดียวกับใน Windows และรองรับการติดต่อผ่าน HTTP, HTTPS, UDP, ICMP และ DNS

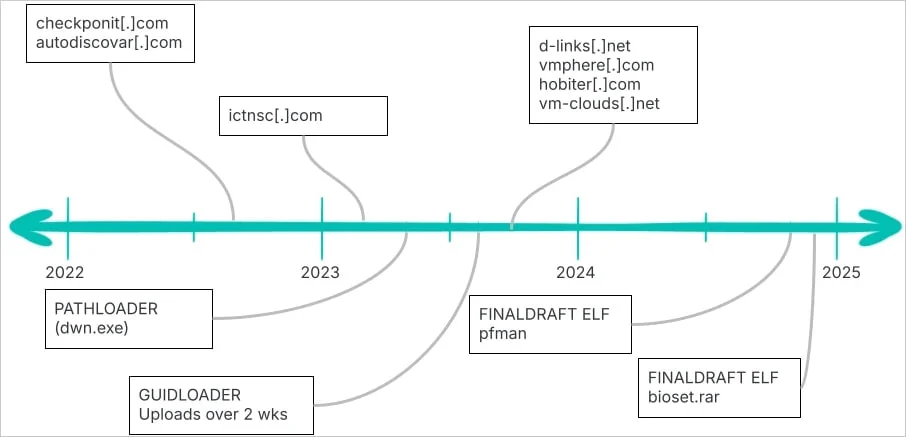

การโจมตีนี้ถูกตั้งชื่อว่า REF7707 ซึ่งมุ่งเป้าไปที่หน่วยงานของรัฐบาลในอเมริกาใต้ แต่ยังพบความเชื่อมโยงกับเหยื่อในเอเชียตะวันออกเฉียงใต้ โดยแฮกเกอร์ได้เจาะระบบมหาวิทยาลัยในเอเชียตะวันออกเฉียงใต้เพื่อใช้เป็นฐานสำหรับเก็บไฟล์มัลแวร์และปล่อยมัลแวร์ตัวนี้ นอกจากนี้ Elastic Security Labs ยังพบโปรแกรมโหลดมัลแวร์ตัวอื่นชื่อ GuidLoader ซึ่งทำหน้าที่โหลดและรันคำสั่งใน Payload บนหน่วยความจำ

เพื่อป้องกันการโจมตีจากมัลแวร์เหล่านี้ Elastic Security Labs ได้ปล่อย YARA Rules สำหรับตรวจจับ PathLoader, FinalDraft และ GuidLoader ซึ่งช่วยป้องกันการโจมตีได้อย่างมีประสิทธิภาพ นอกจากนี้ผู้ดูแลระบบควรระมัดระวังการใช้งาน Outlook และ Microsoft 365 โดยเฉพาะการตรวจสอบการใช้ฟีเจอร์ Draft ที่อาจเป็นช่องทางในการลดความเสี่ยงจากการโจมตีนี้ได้

ที่มา : bleepingcomputer

Comment