ขอร่วมด้วยช่วยบอกต่อกับเหตุด่วนเหตุร้ายบนโลกอินเทอร์เนต ที่วันนี้แชร์กันให้ว่อน เพราะงานนี้ได้รับผลกระทบกันทุกคนทั่วโลก รวมถึงพวกเราคนไทยทั้งหมดด้วย เพราะระบบความปลอดภัยที่เราเคยเชื่อถือกันมา ไม่ปลอดภัยอีกต่อไป การเข้ารหัสข้อมูลถูกถอดได้ และพาสเวิร์ดเราอาจถูกโจรกรรมไปง่ายๆผ่านรูรั่วที่ชื่อ “Heartbleed Bug”

มีการเพิ่มเติมข้อมูลเข้ามาเพียบ…เอาแต่สาระสำคัญ ผมได้ทำตัวใหญ่และหนาเอาไว้ให้แล้ว เผื่ออ่านข้ามๆนะครับ

Heartbleed bug คืออะไร?

ปกติเว็บไซต์ดังๆ หรือธนาคารต่างๆ จะมีระบบรักษาความปลอดภัย เมื่อมีการเชื่อมต่อ รับ-ส่งข้อมูลระหว่างเราและเว็บ ข้อมูลต่างๆจะถูกเข้ารหัสแปลงข้อมูลให้กลายเป็นตัวเลขหรือตัวอักษรที่คนทั่วไปอ่านไม่รู้เรื่อง (encryption) ต้องมีกุญแจถอดรหัสถูกต้องเท่านั้นถึงจะเปลี่ยนข้อมูลที่ถูกเข้ารหัสนี้กลับเป็นปกติอีกครั้ง แต่เจ้ารู้รั่ว Heartbleed bug นี้ทำให้เหล่า hacker สามารถเจาะผ่านระบบการรักษาความปลอดภัยนี้ไปได้ สามารถแกะ Username, Password, เข้าทำการโพสต์ อัพเดท หรือทำธุรกรรมต่างๆภายใต้ชื่อเราได้ทั้งหมด

“นี่อาจจะเป็นรูรั่วที่ร้ายแรงที่สุดในประวัติศาสตร์อินเทอร์เนตเลยก็ว่าได้ ถ้าหลังจากนี้ไม่กี่วัน เราได้ยินข่าวว่าบัญชีธนาคารจำนวนมากถูกขโมยไป ผมจะไม่แปลกใจเลย” Matthew Prince, CEO ของ CloudFlare ผู้ให้บริการด้านความปลอดภัยของเว็บไซต์กล่าว

ข้อมูลเพิ่มเติมเรื่อง Heartbleed Bug จาก Blognone โดย mk

Heartbleed Bug เป็นช่องโหว่ของ OpenSSL ซึ่งเป็นซอฟท์แวร์ที่ใช้อย่างกว้างขวางในฐานะซอฟต์แวร์พื้นฐานสำหรับการเข้ารหัส SSL/TLS เพื่อส่งข้อมูลแบบ HTTPS, VPN และทราฟฟิกเข้ารหัสแบบอื่นๆ

การค้นพบช่องโหว่ Heartbleed ถือเป็นการ “เจาะที่หัวใจ” ทำลายความน่าเชื่อถือของการส่งข้อมูลผ่าน SSL/TLS ลงอย่างมาก (ตามสัดส่วนการใช้ OpenSSL) เพราะการเข้ารหัสที่เรา “เชื่อว่าปลอดภัย” นั้นกลับไม่ปลอดภัยอย่างที่เคยคิดกันไว้

ถ้าใครสงสัยว่า SSL ทำงานอย่างไร สามารถไปดูที่วิดีโอนี้ได้ครับ ทำมาเป็นภาษาอังกฤษ แต่ก็พอจะเดาได้แม้ไม่เก่งภาษา

แนะนำอ่านที่คุณมาร์คเขียนเอาไว้ดีแล้วเรื่อง Heartbleed Bug ที่ https://www.blognone.com/node/55302 หรือไปที่ https://www.thaicert.or.th/alerts/admin/2014/al2014ad002.html ก็เขียนมาครอบคลุมดีครับ

นี่คือการ์ตูนจาก xkcd ที่บอกกันว่าอธิบายปัญหา Heartbleed Bug ออกมาแบบง่ายๆได้ดีที่สุด

ใครทำผิดก็ไปจับตัวมาลงโทษสิ

ปัญหาคือ Hacker คนใดก่ออาชญากรรมผ่านช่องโหว่ Heartbleed Bug จะไม่เหลือร่องรอยอะไรให้ตามจับได้เลย หากมีปัญหาแล้วจะจับมือใครดมไม่ได้ แล้วทางผู้ให้บริการจะบอกว่าเราเป็นคนทำธุรกรรมนั้นๆต้องรับผิดชอบเองทุกอย่าง!!!

เว็บไหนเจอปัญหานี้บ้าง?

Google, Facebook, Instagram, Twitter, และบริการออนไลน์ชื่อดังแทบทั้งหมด รวมถึงธนาคารต่างๆ อาจโดนปัญหานี้กันถ้วนหน้า!!!

ปัญหานี้เว็บไซต์ต่างๆจะแก้ไขได้เร็วขนาดไหน?

การหยุดปัญหานี้ เว็บไซต์ที่มีรูโหว่ต้องทำการอัพเดทระบบความปลอดภัย แล้วก็ทำการเปลี่ยนพาสเวิร์ดของผู้ใช้ใหม่ทั้งหมด ซึ่งหลายๆเว็บได้ทำการแก้ไขแล้ว แต่มันก็ยังไม่จบซะทีเดียว เพราะตราบใดที่ยังมีเว็บที่ยังไม่ทำการอัพเดทระบบ อุดรูรั่วนี้ให้เรียบร้อยแล้ว หากเราไปล็อคอินด้วยพาสเวิร์ดเดียวกันในเว็บที่ยังไม่ได้แก้ไข เหล่าอาชญากรรวมถึงหน่วยงานราชการต่างๆก็สามารถเอาพาสเวิร์ดจากเว็บนั้นมาส่องบัญชีของเราได้อยู่ดี ซึ่งการล้างระบบนี้ให้สะอาดเรียบร้อยได้ก็ใช้เวลาเป็นปีๆแน่ๆ

และปัญหานี้ได้รับรายงานว่าเกิดขึ้นตั้งแต่ปี 2012 แต่เรื่องเพิ่งมาแดงเอาปีนี้ จึงทำให้ไม่สามารถทราบได้เลยว่ามีใครบ้างที่ถูกโจรกรรมบัญชีไปเรียบร้อยแล้ว

แล้วเราจะต้องป้องกันตัวเองได้อย่างไร

คำแนะนำเบื้องต้นที่บอกๆกันตอนนี้คือเปลี่ยนพาสเวิร์ดซะ โดยบริการที่ยืนยันแล้วว่ามีการอัพเดทระบบเรียบร้อย พร้อมให้เข้าไปเปลี่ยนสามารถดูได้จากที่ Mashable, Blognone หรือว่าตรวจสอบจาก Lastpass

ถ้าขี้เกียจกด Link เข้าไปก็ขอสรุปแบบคร่าวๆคือ เปลี่ยนพาสเวิร์ดของทุกบริการหลักที่ใช้อยู่…เข้าใจตรงกันนะ

การทำธุรกรรมออนไลน์กับธนาคารในประเทศไทยยังปลอดภัยจาก Heartbleed Bug อยู่หรือไม่?

จากการทดสอบของหลายๆคน เห็นว่าธนาคารในประเทศไทยรอดปลอดภัยกันหมด ไม่เจอปัญหา Heartbleed Bug นะ

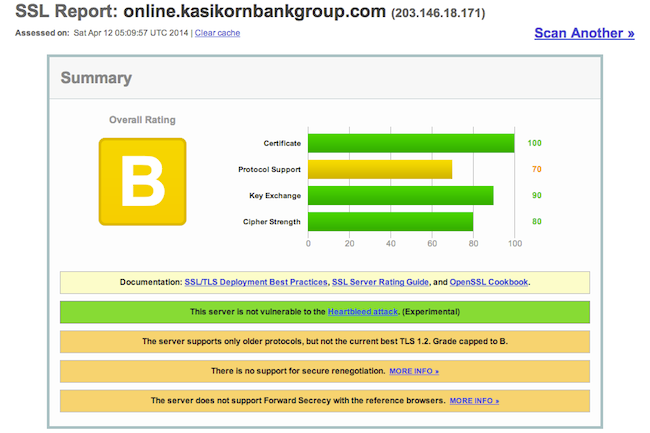

เราสามารถเข้าไปตรวจสอบความปลอดภัยของเว็บไซต์ ว่ามีปัญหาจาก Heartbleed Bug หรือเปล่าได้ที่ https://www.ssllabs.com/ssltest/analyze.html

ตัวอย่าง เมื่อกดทดสอบเว็บ Kasikorn Bank Online ตรงแถบที่สองเป็นสีเขียวระบุว่าน่าจะปลอดภัยจากปัญหานี้

เพียงพอหรือไม่? คำแนะนำเพิ่มเติม?

อย่างที่บอกว่าการอัพเดทระบบครั้งนี้จะเสร็จสิ้นเรียบร้อยต่อเมื่อเว็บไซต์ที่มีข้อมูลสำคัญต่างๆอัพเดทระบบแล้วเท่านั้น หากเว็บใดเว็บหนึ่งยังไม่ทำการอุดรูรั่วนี้ เมื่อเราเข้าใช้งาน พาสเวิร์ดเราก็ยังอาจถูกโจรกรรมไปได้อยู่ดี และตัวที่ผมเป็นห่วงที่สุดคือพวกเว็บธุรกรรมการเงินต่างๆของไทยที่จนถึงทุกวันนี้ยังเงียบกันอยู่ทั้งหมด ไม่มีการออกมาแถลงเกี่ยวกับปัญหา Heartbleed bug นี้เลย แต่เห็นมีบางคนบอกว่าหลายๆธนาคารไทยไม่เจอปัญหานี้

แต่อย่างไรก็ดีขอแนะนำว่าแยกพาสเวิร์ด

อย่างน้อยคือแยกพาสเวิร์ดเว็บที่เชื่อถือได้ แก้ไขแล้ว ออกจากเว็บที่ยังไม่ได้รับการยืนยันใดๆ รวมถึงเว็บไทย เพราะอย่างน้อยถ้าถูกเจาะทะลุแล้วก็ยังจะยังไม่พุ่งไปถึงหัวใจครับ

ตัวอย่าง password ของ Facebook, Twitter, Google, Instagram ไม่ควรจะเหมือนกับเว็บทั่วไป ทั้ง 4 บริการนั้นได้ทำการแก้ไขปัญหา Heartbleed Bug แล้วก็จริง แต่เว็บอื่นเราไม่ทราบ ดังนั้นอย่างน้อยเราควรจะ Password อย่างน้อย 2 ชุด เพื่อใช้กับเหล่าเว็บที่เราชัวร์ว่าปลอดภัย และเว็บที่ไม่ชัวร์เท่าไหร่เอาไว้นะ

ปล. ผมไม่ใช่ผู้ที่เก่งด้านความปลอดภัยเท่าไหร่นัก หากว่ามีท่านใดที่มีความรู้มากกว่า รวมถึงคำแนะนำอื่นๆ อยากให้ช่วยเข้ามาเสริมได้เลยครับ เป็นอานิสงค์ให้แก่เพื่อนๆร่วมโลกครับ 🙂

เหนื่อยอีกแล้วสินะ แต่เราจะรู้ได้ไงว่า "เค้า" อัพเดทแก้บั๊กแล้ว

แล้วเรื่องยืนยัน 2 ขั้นตอนมันยังคุ้มครองเราได้หรือเปล่าครับ

ระบบธุรกรรมออนไลน์ OTP (One time Password) ยังปลอดภัยไหม ?

คำถามเดวกัน ถามด้วยๆ

คำถามเดวกัน ถามด้วยๆ

อ่านใน blognone บอกว่าธนาคารไทยบางรายไม่ได้ใช้ OpenSSL เลยไม่เข้าข่ายนี้นะ

ส่วนว่า OTP มีระบบการรักษาแบบไหน ผมว่าไม่เกี่ยวกับเรื่องนี้ ถ้าตัวเว็บปลอดภัย OTP ก็ไม่น่าจะเป็นปัญหานะ

อย่างไรก็ดี…อย่าเพิ่งเชื่อผม รอธนาคารชี้แจงดีที่สุด

ที่ปิดกันเพราะกลัวคน"แตกตื่นอย่างไร้สติ"ละมั้ง ดูๆแล้วน่ากลัวนะเนี่ย โดยเฉพาะธุรกรรมทางการเงิน

ปล.ผมก็อยากรู้ว่า OTP ยังไว้ใจได้ใช่มั้ย?? เอาเป็นว่าช่วงนี้งดทำธุรกรรมทางการเงินออนไลน์ชั่วคราวดีกว่า

แล้วพวก 2nd Password (เหมือน OTP แต่สำหรับอีเมล) ล่ะครับ?

เหมือนอ่านแล้วไม่ได้ความรู้เพิ่มแค่รู้ว่ามีปัญหาชื่อนี้ ท่างที่ดีควรแยกพาส แต่ไม่รู้ว่ามันคืออะไรใช้กลไกอะไร แป็นช้่องโหว่ ของระบบตัวไหน = =

เหมือนต้องไล่ไปดู ซอสเอง – –

ผมว่าถ้าธนาคารโดนเข้าละก็ …..บอกได้เลยว่า

ขนาด Password มันยังแกะได้ มีรึแค่เบอร์ที่ใช้ส่ง OTP มันจะเปลี่ยนไม่ได้

โอเคร ผมไปแอบอ่านมาแระ ช่วยอธิบายเพิ่มเติมให้นะครับ

จิงๆ นี่เป็นช่องโหว่ ที่เกิดจาก บัก(bug) ของตัว ssl ครับ

* ssl คือ มาตรฐานความปลอดภัย ที่ใช้กันทั่วไปใน internet ครับ สำหรับเว็บที่ต้องมีรหัสเข้าใช้งานครับ สังเกตุง่ายๆ ก้อคือ url จะใช้ protocal https เป็นหลัก(จิงๆ ใช้ได้หลายที่นะครับ แต่ถ้าดูเว็บอ่านเมล เฟสบุก ก้อสังเกตุ url เลย มี https ก้อใช่เรย)

ปกติ ssl จะมีเรื่องการยืนยันตัวตน ก่อนถึงจะยอมฝห้ดึงข้อมูล ผมไม่อธิบายเยอะนะ ใครอยากรู้ละเอียดลองค้นเอา เด่ว เพื่อนๆในนี้จะเข้าใจยากไป

สมมิตนะครับ ว่า… คุณบอกว่า จะ ส่งจดหมาย ผ่านบุรุษไปรษณีย์ ปกติก้อส่งแบบธรรมดา แต่คราวนี้คุณจะส่งหากิ๊ก คุณกลัว ไปรษณีย์โดนตีหัวและขโมย ข้อมูลไปได้ คุณเลยใช้วิธี ส่งใส่กล่อง ล็กกุญแจ อย่างดี ซึ่งกุญแจมี 3 ดอกเท่านั้น 1 ทีคุณ 2 ที่กิ๊ก 3 ในกล่อง.

คุณก้อสบายใจ ฝากไปรษณีย์ไป แต่โอละพ่อ ไอ้กล่องนี้ มันดั้น มีช่องใต้กล่องด้วย เป็นความกาก ของช่างทำ กล่องเอง ที่ เผลอปล่อยช่องไว้ใต้กล่อง (bug) อนิจจา แฟนเราระแคะระคายเรื่องนี้อยู่แระเลยมาดัก ตีหัวไปรษณีย์ และหลังจากสำรวจกล่องก้อเจอช่องเล็กๆ ที่สามารถล้วงไปเอกุญแจได้ และหลังจากนั้………ชีวิตผมก้อ อ๊ากกกกกกก

กลับมาๆ

ไอ้บัก ตัวนี้แหระครับ มันทำให้ แฮกเกอร์ สามารถเอากุญแจอย่างเรื่องสมมติที่ผมว่า ออกไปได้ และเข้าไปใช้งานไดเหมือนคุณเปิดใช้เองเลย เหอๆ

ตอนนี้ เท่าที่อ่าน ทาง ssl ทีมเค้ารู้เรื่องแล้วครับ ก้อต้องให้ผู้บริการ ของท่านที่ใช้ ssl นี้ อัพเดต แล้วท่านก้อแค่ เปลี่ยนรหัส ก้อแก้ไขเรื่องนี้ได้แล้วหละครบ

ปล. จากที่อ่าน otp ไม่โดนจาก hearth bleed บั๊กนะครับ แต่ถ้าเจอแฮกเกอร์ที่มีโทรศัพเรา ไว้ข้างๆด้วย หรือเปลี่ยนเบอร์ได้นี่ คงไม่รอดเหมือนกัน แตาไม่ได้เป็นเพราะบั๊กนี้ครับ

ดูข้อมูลเพิ่มเติมได้ที่นี่ครับ

https://www.thaicert.or.th/alerts/admin/2014/al2014ad002.html

สามารถตรวจสอบปัญหาของโหว่ดังกล่าวว่ามีผลกระทบกับเว็บไซต์ของท่านหรือไม่ได้ที่ https://www.ssllabs.com/ssltest/

ช่องโหว่ของ heart bleed แบบง้ายยง่าย…

ห้ะ…..ห้ะ….ห้ะ!!!

โอ้ว เข้าใจง่ายสุด ๆ เลยครับ ขอบคุณครับ

ไม่อยากเชื่อเลยว่าคนคิดจะทำพลาดขนาดนี้ได้

มีคนเข้ารหัสได้. มันก็ต้องมีคนถอดรหัสได้เป็นธรรมดาครับ

ขึ้นอยู่ว่าคนถอดรหัสเป็นสายดำ. หรือสายขาว

สายดำ:พวกแฮกเกอร์แบบในหนัง

สายขาว:พวกตรวจสอบความผิดพลาดของซอฟแวร์ แล้วแจ้งให้ผู้พัฒนาทำการแก้ไขข้อผิดพลาด

ปล. ระวังไว้ดีที่สุดครับ. หวังพึ่งคนอื่นให้มาช่วยแก้. คงจะยาก. แก้ที่ตัวเองง่ายสุด

หมายความว่ายังไงอ่าครับ แก้ที่ตัวเอง คือเปลี่ยนพาสเวิร์ดเหรอครับ