ในช่วง 2-3 วันที่ผ่านมีข่าวใหญ่ในโลกไอทีที่เชื่อว่าทุกคนน่าจะต้องผ่านตากันบ้างแล้ว นั่นก็คือการถูกมัลแวร์เรียกค่าไถ่ (ransomware) ที่ชื่อว่า WannaCry เข้ารหัสข้อมูลคอมพิวเตอร์ ทำให้ไม่สามารถใช้งานข้อมูลหรือโปรแกรมบนเครื่องได้เลย โดยสาเหตุที่เป็นข่าวใหญ่ขึ้นมาก็เพราะว่าเจ้า WannaCry ตัวนี้สามารถกระจายตัวไปได้รวดเร็วจนน่ากลัว แต่ส่งผลกระทบต่อคอมพิวเตอร์ระบบ Windows ทั่วโลก จนถึงขั้นที่บางหน่วยงานถึงกับทำงานกันไม่ได้เลยครับ

Ransomware คืออะไร?

ภาพจาก: Kaspersky

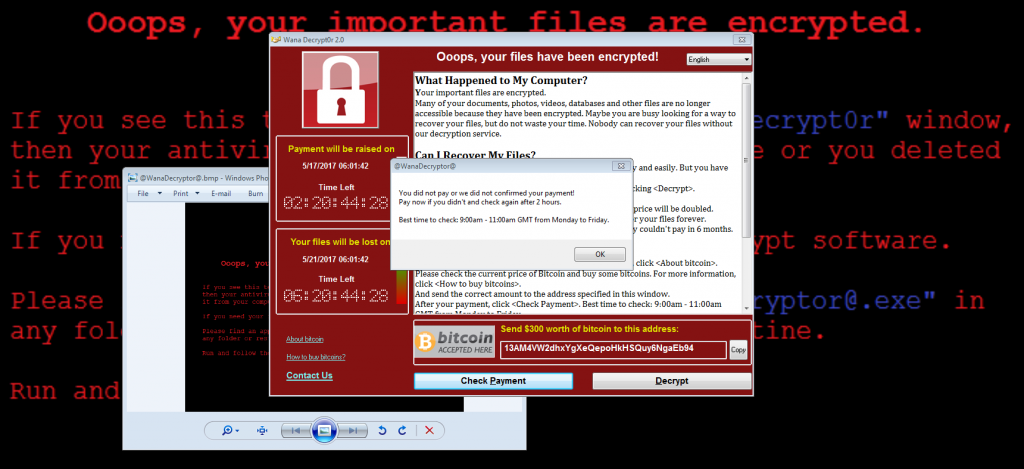

Ransomware หรือชื่อไทยคือมัลแวร์เรียกค่าไถ่ จัดเป็นมัลแวร์ประเภทหนึ่ง แต่พฤติกรรมของมันจะไม่ได้เน้นการทำลายระบบเครื่องเป้าหมาย แต่เป็นการเข้ารหัสข้อมูลในเครื่อง ทำให้ไม่สามารถเข้าถึงข้อมูลหรือซอฟท์แวร์ภายในเครื่องได้ และตั้งเงื่อนไขกับเหยื่อว่าให้โอนเงินไปให้คนร้าย เพื่อแลกกับโปรแกรมสำหรับถอดรหัสข้อมูล โดยเหยื่อมักจะโดนจากการเปิดไฟล์จากอีเมลแปลกๆ หรืออีเมลที่สวมรอยเป็นเว็บไซต์ดังแล้วส่งเอกสาร .pdf ปลอมหรือไฟล์ .exe มาให้ แต่ไส้ในกลับเป็น Ransomware

พักหลัง Ransomware เติบโตมา เนื่องด้วยเหตุผลที่เป็นการโจมตีที่เห็นผลชัดเจนและคนร้ายมีโอกาสได้เงินค่าไถ่สูง และตามจับไม่ได้ เพราะช่องทางการโอนเงินมักจะใช้หน่วยเงินดิจิทัล เช่น Bitcoin ไม่ใช่ค่าเงินของแต่ละประเทศที่จะตรวจสอบกับธนาคารได้ และไม่ใช่แค่ระบบปฏิบัติการ Windows เท่านั้น ระบบอื่นๆ ก็มีโอกาสโดนได้เช่นกัน เพียงแต่เป้าหมายของคนร้ายมักจะเจาะกลุ่มระบบปฏิบัติการที่มีผู้ใช้เยอะ แน่นอนว่าบน Android เองก็เคยมีข่าวครับ

WannaCry คืออะไร เป็นมายังไง เครื่องที่ใช้อยู่จะโดนด้วยมั้ย?

ภาพจาก: checkpoint

Wcry, WannaCry, WannaCrypt, WannaCryptor ชื่อทั้งหมดที่กล่าวมาล้วนเป็นตัวเดียวกันทั้งหมดทั้งหมดครับ แต่มักจะถูกเรียกในข่าวกันว่า WannaCry หรือ WannaCrypt ซะมาก ผมขอเรียกเป็น WannaCry ละกันครับ เจ้า WannaCry มันก็คือ ransomware อีกตัวหนึ่งนี่แหละครับ เพียงแต่มันอาศัยช่องโหว่ของฟีเจอร์หนึ่งบน Windows ที่มีชื่อว่า Server Message Block version 1 (SMBv1) ที่ออกแบบมาสำหรับการเชื่อมต่อส่งข้อมูลระหว่างเครื่องภายในเน็ตเวิร์กเดียวกัน ซึ่งทางไมโครซอฟท์ได้อัพเดตแพทช์อุดช่องโหว่นี้ไปแล้วเมื่อเดือนมีนาคม 2017 ที่ผ่านมา ใครอัพเดตไปแล้วก็โล่งอกได้ รุ่นได้อัพเดตก็มี

- Windows 10

- Windows 8.1

- Windows 7 (Service Pack 1)

- Windows Vista (Service Pack 2)

- และอีกบางรุ่น สามารถดูรายชื่อได้ที่ประกาศอัพเดตบนเว็บไซต์ไมโครซอฟท์

ส่วนเวอร์ชันอื่นอย่าง Windows XP, Windows 8 และ Windows Server 2003 นั้นจะไม่ได้อัพเดตเนื่องจากหมดอายุการซัพพอร์ทแล้ว สำหรับคนที่ใช้ Windows เวอร์ชันเหล่านี้แนะนำให้อ่านเพิ่มเติมที่หัวข้อการป้องกันด้านล่างครับสำคัญมาก

การทำงานของ WannyCry คือจะไปเข้ารหัสข้อมูลในเครื่อง ไล่ทุก Drive เท่าที่มันจะหาเจอ เมื่อเข้ารหัสแล้วสภาพของไฟล์จะเหมือนเวลาเราทำ Disk Encryption แบบนั้นเลยครับ เพียงแต่ว่าเราไม่มีคีย์สำหรับแกะมัน มีเพียงแฮกเกอร์เจ้าของ WannaCry เท่านั้นที่มี และนั่นก็ทำให้แฮกเกอร์ยื่นขอเสนอว่าให้จ่ายเงินมูลค่า $300 (ประมาณ 1 หมื่นบาท) ในสกุล Bitcoin ไปยังเลขที่บัญชีของ Bitcoin ที่ระบุไว้ แล้วถึงจะส่งโปรแกรมสำหรับถอดรหัสกลับมาใหม่

ทำไมถึงแพร่กระจายได้อย่างรวดเร็ว

WCrypt tracker: MalwareTech

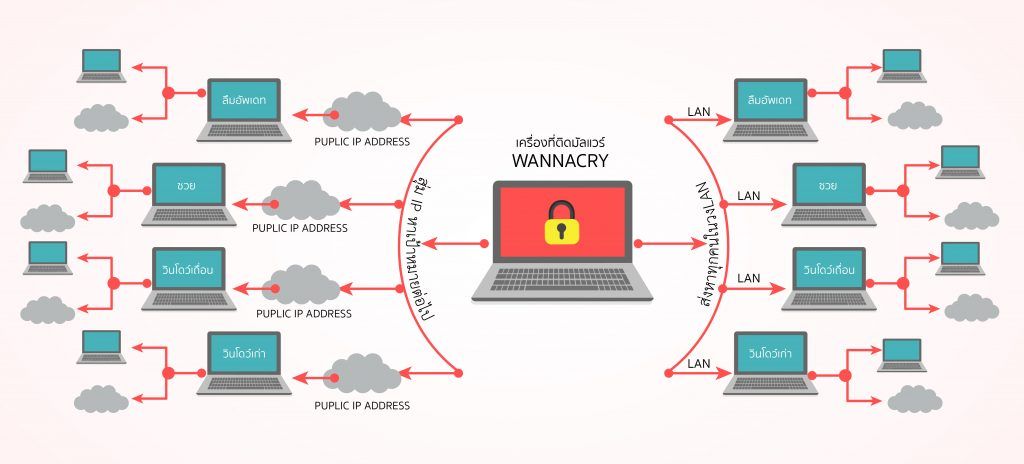

ยาวไปไม่อ่าน: WannaCry ใช้ช่องโหว่ร้ายแรงที่ NSA ค้นพบ เจาะเข้าเครื่องเป้าหมายและควบคุมได้ แม้เจ้าของเครื่องจะไม่ได้รันโปรแกรมอะไรแปลกๆ ก็ตาม และตัวมันเองแพร่กระจายต่อในเน็ตเวิร์กได้ทั้งวง LAN และส่งออกตัวเองเข้า Internet ไปยังเครื่องอื่นๆ ได้

ยาวได้ จัดไป:

ย่อหน้าที่ผ่านมาผมพูดไปหน่อยแล้วว่า WannaCry ใช้ช่องโหว่ของ SMBv1 แต่ช่องโหว่ร้ายแรงบนระบบปฏิบัติการนี่ไม่ใช่ของที่จะหาเจอกันง่ายๆ ครับ สาเหตุที่ผู้พัฒนา WannaCry รู้ข้อมูลช่องโหว่นี้ก็คาดว่ามาจากชุดข้อมูลและเครื่องมือของหน่วยงาน NSA ของอเมริกา ที่ก่อนหน้านี้มีข่าวว่ากลุ่มแฮกเกอร์ Shadow Broker สามารถขุดคุ้ยข้อมูลจากกลุ่มแฮกเกอร์ที่มีส่วนร่วมกับ NSA ในการหาช่องโหว่ แล้วได้ชุดเครื่องมือของ NSA มา (แฮกเกอร์-ไปแฮก-แฮกเกอร์) พร้อมขอเงิน 1 ล้านดอลลาร์แลกกับการเปิดเผยข้อมูล แต่หลังจากไม่มีใครสนใจที่จะซื้อข้อมูลนี้ Shadow Broker เลยปล่อยข้อมูลและชุดเครื่องมือออกมาบนอินเทอร์เน็ตแบบฟรีๆ จนแฮกเกอร์รายอื่นนำไปใช้กันอย่างแพร่หลาย

สำหรับตัว WannaCry นั้นใช้เครื่องมือชื่อว่า EternalBlue เป็นฐานในการพัฒนาเพื่อโจมตีผ่านช่องโหว่ของ SMBv1 เพื่อเข้าถึงเครื่องของเป้าหมาย แล้วใช้ฝังซอฟท์แวร์ backdoor ที่ชื่อว่า DoublePulsar จากผู้พัฒนาเดียวกัน NSA นั่นเอง เพื่อเปิดช่องให้คนร้ายสามารถควบคุมเครื่องเหยื่อได้จากระยะไกล และสามารถรันคำสั่งเพื่อติดตั้งตัว WannaCry ลงเครื่อง

นอกจากการเข้ารหัส Drive ที่ตัว WannayCry จะไล่ตามเก็บทุกๆ Drive เท่าที่มันหาเจอแล้ว มันยังมี process ย่อยที่พยายามเจาะต่อไปยังเครื่องคอมพิวเตอร์อื่นในเครือข่าย LAN เพื่อฝังตัวเพิ่มด้วย รวมถึงยังมีการสุ่มเลข IP Address สำหรับยิงออกสู่อินเทอร์เน็ต เพื่อสุ่มหาเป้าหมายใหม่อยู่ตลอดเวลา ถ้าบิงโก เจอคอมพิวเตอร์ที่รัน Windows และยังไม่ได้แพทช์ปิดช่องโหว่ ก็จะกลายเป็นเครื่องที่โดนเข้ารหัสรายต่อไป และก็จะเป็นฐานในการกระจายต่อไปยังเครื่องอื่นอีกเรื่อยๆ

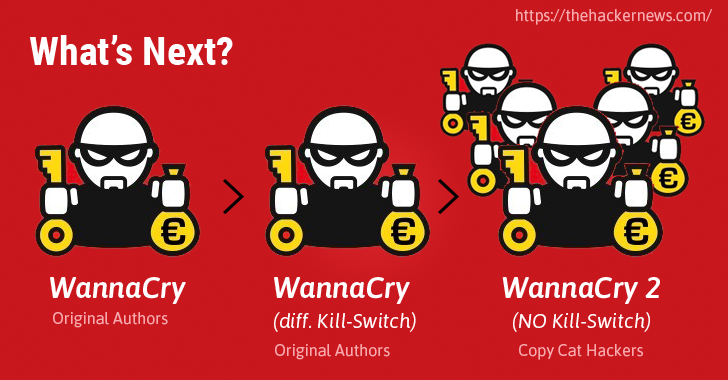

อย่างไรก็ตาม ด้วยการทำงานของ WannaCry เองจะมีการตรวจสอบเชื่อมต่อไปยังเว็บไซต์หนึ่งอยู่ ที่คาดว่าออกแบบมาเป็น Kill Switch เพราะหากตรวจเจอ จะสั่งหยุดการแพร่กระจายต่อ ซึ่งตอนนี้ก็มีคนจาก MalwareTechBlog ได้จดโดเมนเพื่อดักไว้แล้ว ทำให้ WannaCry หยุดการแพร่กระจาย … แต่มันไม่จบครับ เพราะว่าในเวลานี้มันมี WannaCry เวอร์ชันใหม่ที่ไม่มีการตรวจสอบ Kill Switch ออกมาแพร่ต่อแล้ว

ส่งผลกระทบอย่างไรบ้าง รุนแรงแค่ไหน

ภาพจาก: The Hackers News

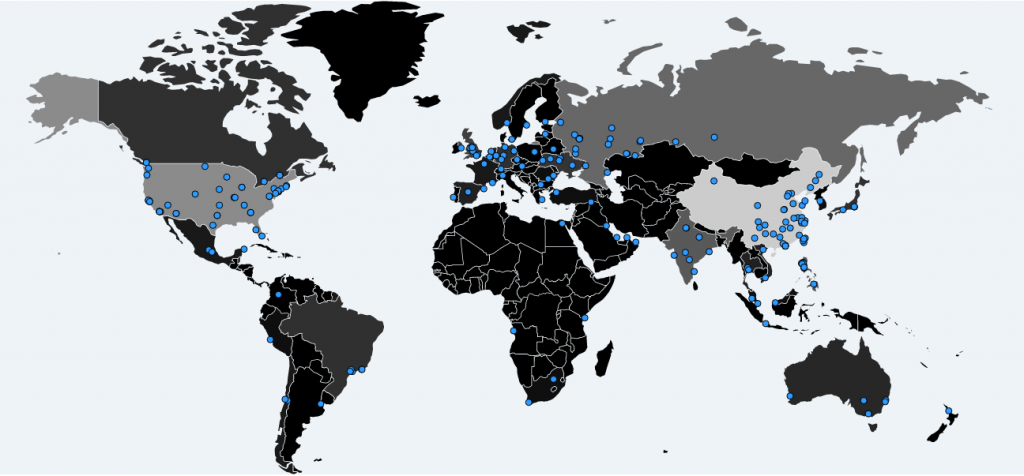

- WannaCry กระทบกว่า 70 ประเทศ, ไมโครซอฟท์ต้องออกแพทช์พิเศษให้ Windows รุ่นเก่า (13 พ.ค.)

- การรถไฟเยอรมันโดน WannaCry

- ระบบสาธารณสุขของอังกฤษโดน WannCry โจมตี 16 หน่วยงานย่อย ทำให้ต้องยกเลิกการผ่าตัดคนไข้

- เซิฟเวอร์เกม Blade & Soul ประเทศไทยของ Garena ถูก WannaCrypt โจมตี

- สถานีโทรทัศน์ฟ้าวันใหม่ (BLUESKY) ถูก WannaCry โจมตี

- หน่วยงานตำรวจจีนโดน WannaCry โจมตีจนต้องหยุดให้บริการ, ATM Bank of China ก็โดนด้วย

- WannaCry กระทบร่วม 150 ประเทศ คอมพิวเตอร์กว่า 2 แสนเครื่อง มีเวอร์ชันใหม่ไร้ Kill Switch (15 พ.ค.)

- VirusTotal พบ WannaCry 4.0 มีคำอธิบายภาษาไทย แต่ยังไม่พร้อมใช้งาน

- ETDA เผยไทยโดน WannaCry แล้วกว่า 200 เครื่อง

และการแพร่กระจายก็ยังไม่จบไม่สิ้นครับ คาดว่าเราจะเห็นความเสียหายจากมันกันไปอีกสักพักใหญ่เลยทีเดียว

ป้องกันยังไงได้บ้าง

ภาพจาก: wtechblog

มาถึงหัวข้อสำคัญกันแล้วครับว่าเราจะป้องกันเครื่องของเราให้พ้นจาก WannaCry ได้อย่างไร มาไล่กันเป็นข้อๆ ละกัน จะได้อ่านง่ายๆ หน่อย

- ถ้าใช้งาน Windows เวอร์ชันใหม่ อย่าง Windows 10, 8.1, 7 SP1 ยังได้รับซัพพอร์ท มีอัพเดตตลอด ให้รีบอัพเดต

- ถ้าใช้ Windows เวอร์ชันเก่าที่ไมโครซอฟท์เลิกซัพพอร์ทแล้วอย่าง Windows XP, Windows 8, Windows Server 2003 ให้ไปโหลดแพทช์พิเศษมาติดตั้งโดยด่วน, สำหรับเวอร์ชันอื่นให้ลองดูที่ Microsoft Update Catalog แล้วดาวน์โหลดไปติดตั้งตามเวอร์ชันของเครื่อง

- ถ้าที่ใช้อยู่เป็น Windows 7 ที่ยังไม่ได้อัพเดต Service Pack ให้อัพเดตด่วนๆ เลยครับ เพราะว่าถ้าไม่ใช่ Service Pack 1 จะไมไ่ด้รับการซัพพอร์ทเรื่องของแพทช์แล้ว ถ้าขึ้นเป็น Service Pack 1 แล้วก็อัพเดตให้ปัจจุบันด้วยครับ

- ถ้าใช้ Windows เวอร์ชันอื่นๆ ที่พ้นซัพพอร์ทแล้ว ไม่ได้แพทช์พิเศษด้วย หรือใช้ Windows เถื่อน กลุ่มนี้จะอดอัพเดตแพทช์ครับ หาเวอร์ชันใหม่ของแท้มาใช้เถอะครับ ถูกกว่าค่าไถ่เยอะ …

- ขั้นสุดท้าย ถ้าไม่ได้มีการใช้งานอุปกรณ์ในเครือข่ายที่ผ่านโปรโตคอล SMBv1 ก็แนะนำให้ปิดฟีเจอร์นี้ทิ้งไปเลยครับ ทำตามขั้นตอนนี้ได้เลย

ถ้าพูดถึงการป้องกันแล้ว คำถามยอดฮิตที่จะตามมาก็คือ Antivirus ช่วยมั้ย? บอกเลยครับว่าในกรณีของ Ransomware นั้น Antivirus แทบไม่มีประโยชน์เลยครับ สาเหตุมีหลายอย่าง ไม่ว่าจะเพราะ Ransomware แต่ละตัวมันแตกต่างกันออกไป ชื่อไฟล์ก็ต่างไป ตรวจสอบแพทเทิร์นยาก และตัว Antivirus เองก็ต้องได้รับการอัพเดตจากผู้ผลิตก่อนถึงจะทราบว่าไฟล์ไหนเป้นอันตราย กว่าจะได้อัพเดต Ransomware ก็เข้ารหัสข้อมูลเครื่องหมดแล้วครับ อย่างกรณี WannyCry ระบาดก็เป็นตัวอย่างที่ดีครับว่ามันกระจายไปทั่วไปแล้ว ผู้พัฒนา Antivirus ถึงสามารถอัพเดตมาช่วยป้องกันได้ แถมตัว Antivirus เองก็จะโดนเข้ารหัสใช้งานไม่ได้ตามไปด้วย

คำถามยอดฮิต

ถาม: ใช้ Windows 10 ที่อัพเดตมาจาก Windows 7, Windows 8.1 เมื่อตอนที่ไมโครซอฟท์ปล่อยให้อัพเดต เวอร์ชันนี้เป็นของแท้หรือเปล่า? ได้แพทช์มั้ย ?

ตอบ: ถ้าอัพเดตมาตามกระบวนการนี้ ถือว่าได้เป็นของแท้แล้วครับ และถ้าอัพเดต Windows เรื่อยๆ จนถึงปัจจุบัน ก็ควรจะได้แพทช์ปิดช่องโหว่เรียบร้อยแล้ว วางใจได้ครับ

ถาม: โดนเล่นงานแล้ว ทำอะไรได้บ้าง

ตอบ: ถ้าในเครื่องไม่ได้มีไฟล์งานอะไรสำคัญ แนะนำให้ลง Windows ได้เลยครับ แต่ถ้ามีข้อมูลที่จำเป็นต้องเอากลับมาให้ได้ ตอนนี้มีทางเลือกเดียวคือต้องจ่ายตังให้คนร้ายเพื่อที่จะเอาโปรแกรมมาถอดรหัสข้อมูล

ถาม: จ่ายแล้วจะได้ข้อมูลคืนจริงหรือไม่ ?

ตอบ: ส่วนใหญ่แล้วคนร้ายเบื้องหลัง ransomware มักจะมีสัจจะครับ ได้ตังแล้วแก้ให้ ไม่งั้นคงทำธุรกิจมืดแบบนี้ต่อไปไม่ได้ ในกรณีของ WannaCry นั้นผมเข้าใจว่ามีคนที่จ่ายเงินแล้วได้ข้อมูลคืนแล้วจริง แต่ก็มีข่าวคราวออกมาว่าเซิฟเวอร์ของคนร้าย (น่าจะเป็นเซิฟเวอร์สำหรับประมวลผลการจ่ายเงิน / ส่งโปรแกรมแก้ไข) ล่มไปแล้ว แต่ยังหาแหล่งข่าวชัดๆ ไม่ได้ เลยไม่ทราบว่าตอนนี้เป็นอย่างไรบ้าง

ถาม: ถ้าจะกู้ไฟล์ ต้องจ่ายเงินอย่างเดียวเลยหรอ ?

ตอบ: อาจจะครับ เพราะถ้าเป็นกรณีก่อนหน้านี้ จะมี ransomware บางตัวที่ทีมวิจัยจากบริษัทความปลอดภัยสามารถถอดกระบวนการเข้ารหัสได้ และสร้างโปรแกรมถอดรหัสแจกจ่ายให้เอาไปใช้กันได้ฟรี แต่สำหรับ WannaCry นั้นยังไม่มี และยังไม่รู้ว่าจะมีออกมาหรือไม่ หรือออกมาเมื่อไร ถ้ารอได้ก็อาจจะต้องรอกันยาวๆ ไปครับ

(ถ้ามีคำถามอะไรเพิ่ม ผมจะพยายามามาอัพเดตครับ)

การโจมตีทางไซเบอร์นั้นไม่ได้มีแค่รูปแบบที่ไปทำลายเป้าหมายเหมือนตามหนังอย่างเดียว แต่มันมีหลากหลายรูปแบบมากครับ ขอแค่เพียงมีช่องโหว่สักที่ เหล่าแฮกเกอร์ก็สามารถใช้มันเป็นประโยชน์สำหรับกระทำการต่างๆ แล้ว ในอนาคตเราอาจจะเจอรูปแบบที่แปลกประหลาไปมากกว่านี้ก็เป็นได้ และการที่ซอฟท์แวร์นั้นมีช่องโหว่นั้นก็แทบจะเรียกได้ว่าเป็นเรื่องปกติ เพียงแต่ว่าช่องโหว่ที่มีนั้นอาจจะยังไม่ถูกพบเจอ หรือยังไม่ถูกนำไปใช้งานจนเกิดผลเสียหาย ดังนั้นเราจึงควรตระหนักอยู่เสมอว่าบนโลกไซเบอร์ โลกอินเทอร์เน็ตที่อะไรๆ ก็เชื่อมต่อกันได้นั้นไม่ได้ปลอดภัยเสมอ และผู้ใช้งานระบบนี้ก็ต้องศึกษาและให้ความสำคัญในเรื่องความปลอดภัยอย่างสม่ำเสมอ เพื่อที่จะได้ไหวตัวทันเมื่อเกิดเหตุการเฉกเช่น WannaCry ในครั้งนี้

ขอบคุณข้อมูลที่เอามาอ้างอิงประกอบบทความจาก

- Blognone,

อาศัยข้อมูลเยอะมาก ต้องขอบคุณ Blognone ที่ติดตามสถานการณ์ WannyCry อย่างใกล้ชิด และไกด์สำหรับการอัพเดต Windows รุ่นเก่าๆ ครับ - ข้อมูลพฤติกรรมการทำงานของ WannaCry จาก Troyhunt และ Talo Intelligence

เว็บไซต์ 2 เว็บนี้เขียนอธิบายได้ดีมาก ใครสนใจเบื้องลึกสามารถอ่านเพิ่มเติมได้ครับ

ถามแบบมองโลกในแง่ร้ายนะ….งานนี้ m…s ไม่ได้มีส่วนร่วมเพื่อบังคับให้ทุกคนซื้อไลเซ่นใช้งานใช่หรือไม่

ไม่เกี่ยวเลยจ้า ของแท้ก็ยังติดได้

ตัวนี้อาศัยช่องว่าง smbv1ในการช่วยแพร่กระจาย ไม่ต้องรอให้เหยื่อเปิดไฟล์ หรือกดลิ้งค์

ไม่เหมือนตัวก่อน ๆ กระจายผ่านทางไฟล์แนบใน email ซะส่วนใหญ่

ไวรัสมันระบาดทั่วโลกแบบนี้ ถ้าจริงใจจริงควรจะอัพผ่าน window update ทุกรุ่นเลย ไม่ใช่อัพให้แต่รุ่นใหม่ รุ่นเก่าออกแพชมาแต่ให้ไปหาโหลดเอง เหมือนพยายามดันคนไม่รู้เรื่องคอมให้มาใช้รุ่นใหม่

โอ่ย คุณ Toven ก็เค้าเลิก support ตัวเก่าๆไปนานแล้วจะให้อัพเดตอะไรน้อ

@Toven เค้าเลิกสนับสนุนเวอร์ชั่นเก่าไปตั้งนานละ นี่ออกแพทช์แก้ให้ก็ถือว่าใจดีมากๆ แล้ว และที่ไม่ทำอัพเดทอัตโนมัติ เพราะมันต้องใช้การเชื่อมต่อกับเซอร์ฟเวอร์ ซึ่งเค้าคงเลิกทำส่วนของเวอร์ชั่นเก่าไปหมดแล้ว เลยทำตัวแก้มาให้โหลดเอาเอง

ขอบคุณมากครับ ข้อมูลแน่น มีประโยชน์

ผม win10 เถื่อนนะ แต่ก็อัพเดทตลอด

เป็น win10 ที่อัพข้ามมาจาก 7, 8.1 หรือเปล่าครับ ถ้าใครอัพมาช่วงนั้นเท่ากับกลายเป็นแท้แล้วนะครับ

ขอบคุณสำหรับข้อมูลคับ เป็นประโยชน์คับ

window เถื่อน วินโดว์รุ่นเก่า ก็มี Patch ให้อัพเดทครับ

ลองหาอ่านในแบไต๋นะครับ ในนี้ผมว่าข้อมูลยังเก่าไปนะ

แพทช์สำหรับเวอร์ชันเก่าที่ Microsoft ออกให้ ผมเขียนในบทความอยู่แล้วนะครับ แต่ทั้งนี้ทั้งนั้น รอบนี้ Microsoft ยอมช่วย ไม่ใช่ว่ารอบหน้าจะช่วยอีก ยังไงผมก็แนะนำให้หันไปใช้เวอร์ชันใหม่ดีกว่า

ส่วนของเถื่อนนี่นอกจากไปบังคับปิดพอร์ท, ปิด smbv1 แล้วจะมีทางไหนอีกหรือเปล่าผมไม่ทราบ แต่ทางเราก็ไม่สนับสนุนเวอร์ชันเถื่อนครับ

เคยใช้ Windows 8 เถื่อน แต่มีช่วงนึงมันให้อัพ

เป็น Windows 10 ฟรี เลยกดอัพไป ปรากฎว่า

จาก Windows 8 เถื่อน ตอนนี้กลายเป็น Windows 10 แท้

ทั้งบ้านแล้วครับ

งานนี้วินๆเลยนะ

คนทำไวรัสได้ค่าไถ่ ส่วนไมโครซอฟท์ก็ได้การกระตุ้นให้ซื้อของแท้มากขึ้น

ป.ล.ผมทราบครับว่าคนใช้ของแท้ก็โดนได้

แต่ไวรัสเทพมันก็มีส่วนทำให้คนอยากใช้ของแท้มากขึ้นอยู่ดี

ข้อมูลละเอียดดีมากเลยครับ ขอบคุณครับ

แต่ SMB ย่อมาจาก Server Message Block ครับ

โอ ผมมึนเองครับ เดี๋ยวจะแก้ไขครับ

ขอบคุณสำหรับข้อมูลครับ 😀