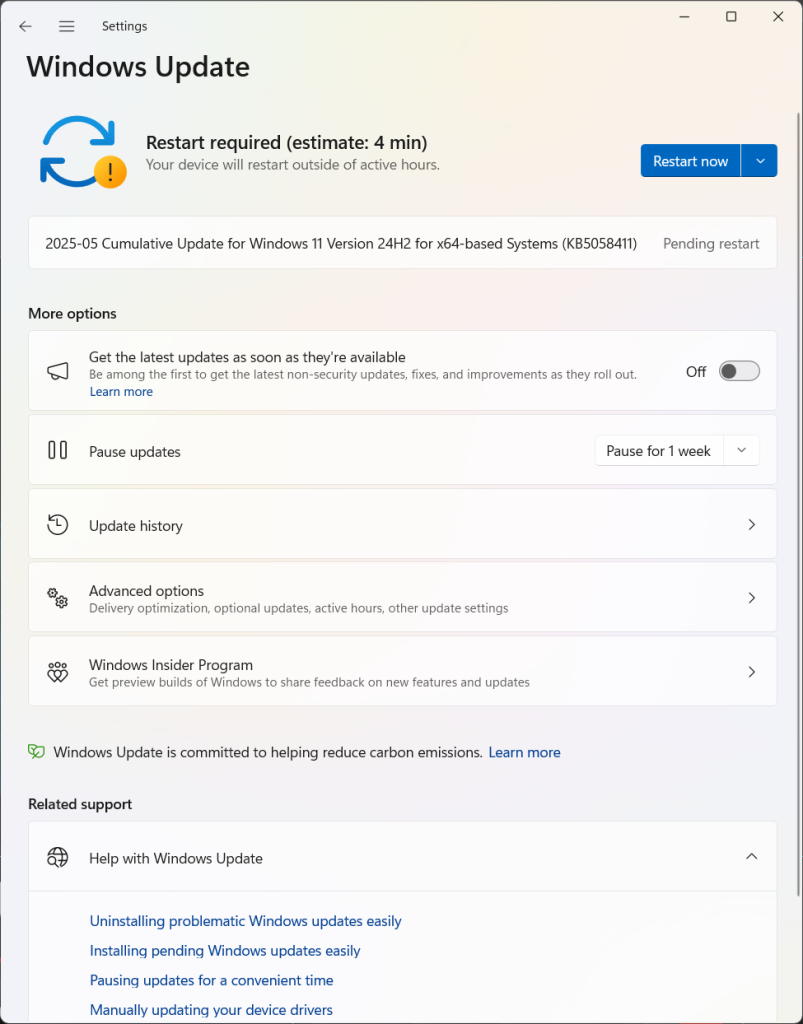

Microsoft ปล่อยอัปเดตความปลอดภัย (Patch Tuesday) ประจำเดือนพฤษภาคม 2025 สำหรับ Windows 11 หมายเลข KB5058411 และ KB5058405 ส่วน Windows 10 หมายเลข KB5058379 แต่ของ Windows Server ยังไม่มีหลายเลขระบุออกมาซึ่งในรอบนี้มีการแก้ไขช่องโหว่รวมทั้งหมด 72 รายการ โดยมีช่องโหว่แบบ Zero-Day ที่ถูกนำไปใช้โจมตีแล้วจริงถึง 5 รายการ และอีก 2 รายการ ถูกเปิดเผยต่อสาธารณะแล้วก่อนมีแพตช์

ในบรรดาช่องโหว่ทั้งหมด มี 6 ช่องโหว่ร้ายแรง (Critical) ประกอบด้วยช่องโหว่ Remote Code Execution (RCE) ถึง 5 รายการ และช่องโหว่ Information Disclosure อีก 1 รายการ

รายละเอียดช่องโหว่ที่ได้รับการแก้ไขมีดังนี้

- ช่องโหว่ยกระดับสิทธิ์ (Elevation of Privilege): 17 รายการ

- ช่องโหว่ข้ามมาตรการความปลอดภัย (Security Feature Bypass): 2 รายการ

- ช่องโหว่รันโค้ดระยะไกล (Remote Code Execution): 28 รายการ

- ช่องโหว่เปิดเผยข้อมูล (Information Disclosure): 15 รายการ

- ช่องโหว่โจมตีให้ระบบล่ม (Denial of Service): 7 รายการ

- ช่องโหว่ปลอมแปลงตัวตน (Spoofing): 2 รายการ

ตัวเลขเหล่านี้ ไม่รวมช่องโหว่ของ Azure, Dataverse, Mariner และ Microsoft Edge ที่ได้รับการแก้ไขไปก่อนหน้านี้ในเดือนเดียวกัน

รายชื่อช่องโหว่ Zero-Day ที่มีการแก้ไข

CVE-2025-30400 – ช่องโหว่ยกระดับสิทธิ์ใน DWM Core Library

เป็นช่องโหว่ Elevation of Privilege ที่พบใน Desktop Window Manager (DWM) Core Library ซึ่งเป็นโมดูลสำคัญที่ใช้ในการจัดการเอฟเฟกต์ภาพต่าง ๆ ของ Windows (เช่น การแสดงหน้าต่างแบบโปร่งแสง หรือการจัดเลย์เอาต์แบบ Aero)

ช่องโหว่นี้เกิดจากปัญหา Use-after-free ซึ่งเกิดเมื่อหน่วยความจำถูกคืนแล้ว แต่ระบบยังคงพยายามเข้าถึงอยู่ ผู้โจมตีที่มีสิทธิ์ในระดับผู้ใช้ทั่วไป (local user) สามารถใช้เทคนิคนี้เพื่อยกระดับสิทธิ์ของตนเองเป็น SYSTEM ได้ ซึ่งทำให้สามารถควบคุมเครื่องเป้าหมายได้ทั้งหมด

CVE-2025-32701 – ช่องโหว่ยกระดับสิทธิ์ใน Windows Common Log File System (CLFS)

ช่องโหว่นี้อยู่ใน CLFS เช่นเดียวกับ CVE-2025-29824 ที่คุณยกตัวอย่าง ซึ่งเป็นระบบจัดการไฟล์ล็อกภายในของ Windows เกิดจากช่องโหว่ประเภท Use-after-free เช่นกัน ผู้โจมตีสามารถใช้สิทธิ์ของผู้ใช้ทั่วไปเพื่อเข้าถึงหน่วยความจำที่ถูกคืนไปแล้ว ทำให้สามารถเรียกใช้โค้ดเพื่อ ยกระดับสิทธิ์เป็น SYSTEM ได้เช่นเดียวกับช่องโหว่ก่อนหน้า

CVE-2025-32706 – ช่องโหว่ยกระดับสิทธิ์ใน CLFS (อีกหนึ่งจุด)

ยังคงอยู่ในระบบ CLFS แต่จุดบกพร่องในครั้งนี้มาจากปัญหา การตรวจสอบข้อมูลนำเข้าไม่ถูกต้อง (Improper Input Validation) ซึ่งเปิดโอกาสให้แฮกเกอร์สามารถส่งข้อมูลที่ออกแบบพิเศษเพื่อทำให้ระบบทำงานผิดพลาด และ ยกระดับสิทธิ์ตัวเองเป็น SYSTEM ได้

ช่องโหว่นี้ถูกค้นพบโดยผู้เชี่ยวชาญจาก Google และ CrowdStrike ซึ่งเป็นสัญญาณว่าช่องโหว่นี้อาจถูกใช้ในแคมเปญการโจมตีระดับองค์กรหรือรัฐบาล

CVE-2025-32709 – ช่องโหว่ยกระดับสิทธิ์ใน Ancillary Function Driver for WinSock

ช่องโหว่นี้อยู่ในไดรเวอร์ AFD.sys ซึ่งเป็นส่วนหนึ่งของ Windows Socket (WinSock) ที่ใช้สำหรับการเชื่อมต่อเครือข่ายผ่าน TCP/IP เกิดจาก Use-after-free เช่นเดียวกัน โดยผู้โจมตีสามารถใช้สิทธิ์ในระดับ local user เพื่อเข้าถึงวัตถุในหน่วยความจำที่ถูกปล่อยทิ้งไว้ และสั่งให้ระบบรันโค้ดที่ออกแบบมาอย่างเฉพาะเจาะจง ซึ่งสามารถ ยกระดับสิทธิ์เป็น SYSTEM ได้

CVE-2025-30397 – ช่องโหว่ RCE ใน Microsoft Scripting Engine

แตกต่างจากช่องโหว่ก่อนหน้า ตัวนี้เป็นช่องโหว่ Remote Code Execution (RCE) ที่เกิดขึ้นใน Scripting Engine ซึ่งเป็นเอนจินที่ใช้ประมวลผล JavaScript/ActiveX โดยเบราว์เซอร์ Microsoft Edge และ Internet Explorer ช่องโหว่นี้เป็น Type Confusion (การใช้ชนิดข้อมูลผิดประเภท) ซึ่งเปิดทางให้แฮกเกอร์สร้างสคริปต์พิเศษ แล้วล่อให้ผู้ใช้เปิดผ่านเบราว์เซอร์ เมื่อเหยื่อคลิก แฮกเกอร์สามารถรันโค้ดอันตรายจากระยะไกลบนเครื่องได้ โดยไม่ต้องล็อกอินหรือมีสิทธิ์ใด ๆ ถือว่าอันตรายมาก เพราะใช้เพียง การหลอกล่อให้คลิกลิงก์ เท่านั้น

CVE-2025-26685 – ช่องโหว่ปลอมแปลงตัวตน (Spoofing) ใน Microsoft Defender for Identity

ช่องโหว่นี้อยู่ใน Microsoft Defender for Identity (เดิมชื่อ Advanced Threat Analytics) ซึ่งเป็นโซลูชันด้านความปลอดภัยที่ใช้ตรวจจับพฤติกรรมที่เป็นอันตรายบน Active Directory โดยอาศัยการวิเคราะห์พฤติกรรมเครือข่าย

ช่องโหว่นี้เกิดจากปัญหา การตรวจสอบตัวตนไม่เหมาะสม (Improper Authentication) ซึ่งทำให้ แฮกเกอร์ที่อยู่ในเครือข่ายเดียวกัน (LAN) สามารถปลอมแปลงตัวเองเป็นบัญชีผู้ใช้อื่น หรือเซิร์ฟเวอร์ภายในระบบได้โดยไม่ต้องยืนยันตัวตน (unauthenticated spoofing)

แม้จะไม่ใช่การรันโค้ดอันตรายโดยตรง แต่การปลอมแปลงตัวตนในระดับนี้สามารถนำไปสู่การ ขโมยข้อมูลสำคัญ, ยกระดับสิทธิ์, หรือ เจาะเข้าสู่ระบบภายในอื่น ๆ ได้ในลำดับต่อไป ช่องโหว่นี้ถูกค้นพบโดย Joshua Murrell จากบริษัท NetSPI ซึ่งเชี่ยวชาญด้าน Penetration Testing และ Security Audit

CVE-2025-32702 – ช่องโหว่รันโค้ดระยะไกล (RCE) ใน Visual Studio

ช่องโหว่นี้เป็นช่องโหว่ Remote Code Execution (RCE) ที่อยู่ใน Visual Studio ซึ่งเป็นชุดเครื่องมือพัฒนาโปรแกรมยอดนิยมของ Microsoft โดยช่องโหว่นี้เกิดจาก การฉีดคำสั่ง (Command Injection) ผ่านการใช้ องค์ประกอบพิเศษในคำสั่งที่ไม่ถูกกรองหรือล้างข้อมูล (Improper Neutralization of Special Elements)

ผู้โจมตีที่สามารถเข้าถึงระบบพัฒนา (เช่น ไฟล์โปรเจกต์หรือสคริปต์ที่ใช้ร่วมกันในทีม) สามารถสร้างไฟล์หรือคำสั่งพิเศษที่ทำให้ Visual Studio รันโค้ดอันตราย บนเครื่องของเหยื่อในสิทธิ์ของผู้ใช้คนนั้นได้ทันที โดยไม่ต้องยืนยันตัวตน

แม้จะไม่ใช่ช่องโหว่ที่เข้าถึงจากระยะไกลโดยตรงผ่านเครือข่าย แต่ความสามารถในการสั่งรันโค้ดโดยอัตโนมัติภายในสภาพแวดล้อมการพัฒนาทำให้มีความเสี่ยงสูงมาก โดยเฉพาะใน องค์กรที่ใช้ Git หรือระบบ CI/CD ร่วมกัน

นอกจาก Microsoft แล้ว หลายบริษัทก็ได้ปล่อยอัปเดตความปลอดภัยในช่วงเวลาเดียวกัน โดยบางช่องโหว่ถูกใช้โจมตีแล้ว เช่น Apple, Cisco, Fortinet, Google, Intel, SAP และ Sonic Wall

แนะนำให้ทีม IT ดำเนินการอัปเดตระบบ Windows และผลิตภัณฑ์อื่น ๆ ของ Microsoft ให้เร็วที่สุดเท่าที่จะทำได้ โดยเฉพาะแพตช์ที่เกี่ยวข้องกับช่องโหว่ Zero-Day ทั้ง 5 รายการ และควรติดตามอัปเดตจากผู้จำหน่ายซอฟต์แวร์อื่น ๆ อย่างใกล้ชิด เพื่อป้องกันการโจมตีจากช่องโหว่เหล่านี้

ที่มา : bleepingcomputer

Comment