Microsoft เริ่มปล่อยอัปเดต Patch Tuesday ประจำเดือนสิงหาคม 2025 สำหรับระบบปฏิบัติการ Windows ทั้งในรุ่น 10 และ 11 โดยมีการอุดช่องโหว่รวมทั้งหมด 107 รายการ ซึ่งถือว่าเป็นหนึ่งในการอัปเดตรายเดือนที่ใหญ่ที่สุดของปีนี้ โดยเฉพาะเมื่อมี ช่องโหว่ Zero-Day ที่ถูกเปิดเผยต่อสาธารณะแล้ว รวมอยู่ด้วย

ในจำนวนนี้มีช่องโหว่ร้ายแรง (Critical) ทั้งหมด 13 รายการ โดยแบ่งเป็น ช่องโหว่แบบ Remote Code Execution (RCE) 9 รายการ ช่องโหว่เปิดเผยข้อมูล (Information Disclosure) 3 รายการ ช่องโหว่ยกระดับสิทธิ์ (Elevation of Privilege) 1 รายการ

รายละเอียดช่องโหว่ที่ได้รับการแก้ไขมีดังนี้

- ช่องโหว่ยกระดับสิทธิ์ (Elevation of Privilege): 44 รายการ

- ช่องโหว่รันโค้ดระยะไกล (Remote Code Execution): 35 รายการ

- ช่องโหว่เปิดเผยข้อมูล (Information Disclosure): 18 รายการ

- ช่องโหว่โจมตีให้ระบบล่ม (Denial of Service): 4 รายการ

- ช่องโหว่ปลอมแปลงตัวตน (Spoofing): 9 รายการ

ตัวเลขเหล่านี้ไม่รวมช่องโหว่ใน Mariner, Microsoft Edge และ Azure ที่ได้รับการแก้ไขไปก่อนหน้านี้ในเดือนเดียวกัน

ช่องโหว่ Zero-Day (CVE-2025-53779)

ช่องโหว่ที่น่าจับตาที่สุดคือ CVE-2025-53779 ซึ่งเป็น Zero-Day ที่ถูกเปิดเผยต่อสาธารณะแล้วบนระบบ Windows Kerberos ทำให้แฮ็กเกอร์ที่มีสิทธิ์ในระบบอยู่แล้วสามารถยกระดับเป็น Domain Admin ได้ผ่านเทคนิค “Relative path traversal” หากเข้าถึง attribute บางตัวใน Active Directory

Windows 11 ได้รับอัปเดตในรหัส KB5063878 และ KB5063875 ส่วน Windows 10 จะใช้รหัส KB5063709, KB5063877, KB5063871 และ KB5063889

อัปเดต KB5063878 ทำ SSD/HDD หลายรุ่นพัง

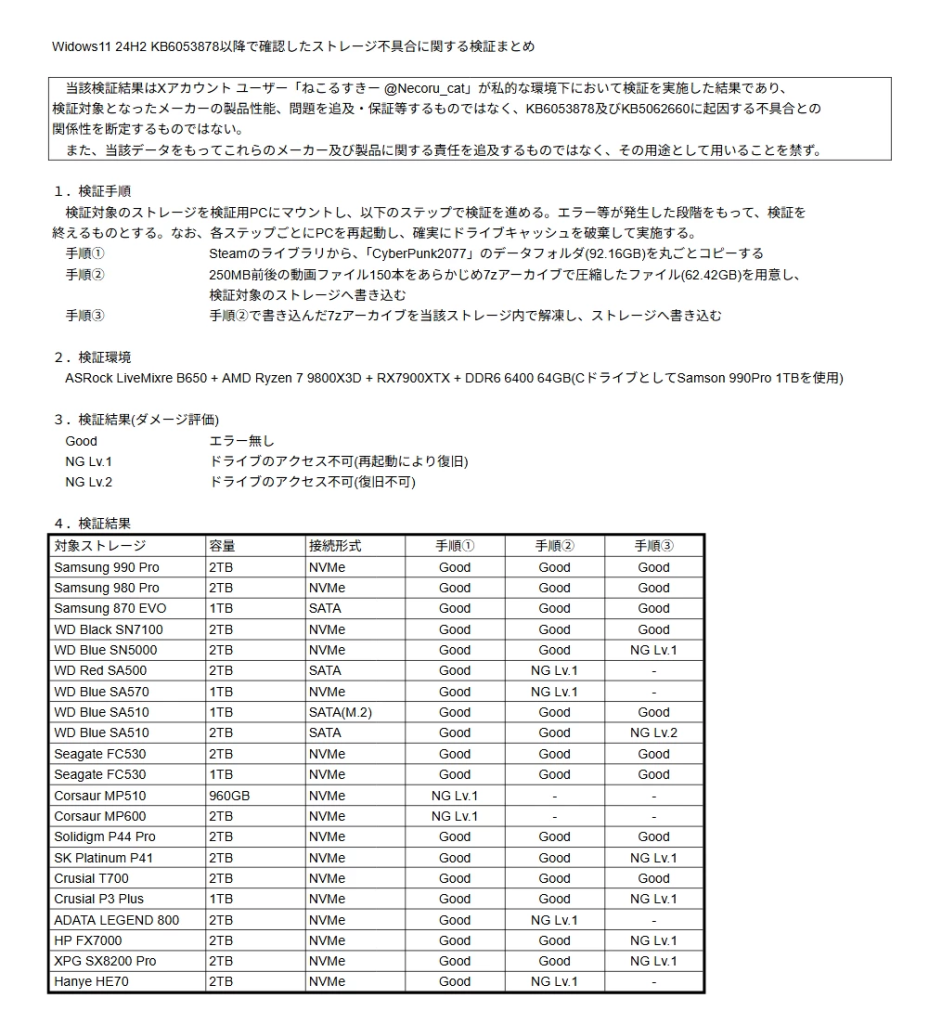

แม้การอัปเดตครั้งนี้จะเน้นเรื่องความปลอดภัย แต่ก็มีรายงานปัญหาร้ายแรงตามมาอย่างรวดเร็ว โดยเฉพาะผู้ใช้ Windows 11 ที่ติดตั้งอัปเดต KB5063878 พบว่าอุปกรณ์จัดเก็บข้อมูลบางรุ่น อาจหายไปจากระบบโดยไม่รู้ตัว

ผู้ใช้พบว่า SSD ที่ใช้คอนโทรลเลอร์ Phison แบบ DRAM-less และ HDD ระดับองค์กรบางรุ่น จะเริ่มแสดงอาการผิดปกติเมื่อมีการเขียนไฟล์ขนาดใหญ่เกิน 50GB เช่น อัปเดตเกม หรือก็อปปี้ไฟล์วิดีโอจำนวนมาก อุปกรณ์จะหายไปจากระบบทันที และแม้จะรีสตาร์ทเครื่องก็ไม่สามารถเข้าถึงไดรฟ์หรือข้อมูลได้อีก

ในการทดสอบเชิงเทคนิคกับไดรฟ์ 21 รุ่น พบว่าอาการนี้เกิดกับอุปกรณ์ที่ใช้คอนโทรลเลอร์ Phison เช่น Corsair Force MP600, SanDisk Extreme PRO NVMe, Kioxia Exceria Plus G4 และ HDD เกรดองค์กรบางยี่ห้อ โดยปัญหาเกิดจากการโหลดระบบแคชมากเกินไปจนทำให้ระบบจัดการ buffer ผิดพลาด จนไม่สามารถอ่าน SMART data หรือแม้แต่ระบุตัวไดรฟ์ได้อีกเลย

ผู้เชี่ยวชาญคาดว่าสาเหตุมาจากการรั่วไหลของหน่วยความจำในระบบแคชของ Windows ซึ่งกระทบต่อฟังก์ชัน buffer management และมีผลต่อคอนโทรลเลอร์บางรุ่นโดยตรง แม้ตอนนี้ปัญหาจะยังจำกัดในวงแคบ แต่ก็เริ่มมีรายงานจากผู้ใช้ในต่างประเทศเข้ามาเพิ่มขึ้นเรื่อย ๆ

ผลการทดสอบ SSD จากสื่อในญี่ปุ่น

- Good = ไม่มีข้อผิดพลาด

- NG Lv.1, Lv.2 = ย่อมาจาก Not Good ระดับ 1 และ 2

- NG Lv.1 = ไดรฟ์ไม่สามารถเข้าถึงได้ (แต่ยังสามารถกู้คืนได้โดยการรีบูตเครื่อง)

- NG Lv.2 = ไดรฟ์ไม่สามารถเข้าถึงได้ (และ ไม่สามารถกู้คืนได้)

แนะนำให้ชะลอการอัปเดต โดยเฉพาะกลุ่มที่ใช้ SSD รุ่นเสี่ยง

Microsoft ยังไม่ได้ปล่อยแพตช์แก้ไขปัญหานี้อย่างเป็นทางการในเวลานี้ ทำให้คำแนะนำเบื้องต้นคือ ควรชะลอการอัปเดต KB5063878 ออกไปก่อน โดยเฉพาะผู้ที่ใช้งาน SSD หรือ HDD ในกลุ่มเสี่ยง พร้อมทั้งหลีกเลี่ยงการเขียนไฟล์ใหญ่ในช่วงนี้ และสำรองข้อมูลอย่างสม่ำเสมอ หรือหากอัปเดตไปแล้ว ควรพิจารณา Rollback กลับเวอร์ชันก่อนหน้าเพื่อความปลอดภัย

นอกจาก Microsoft แล้ว ยังมีผู้ผลิตซอฟต์แวร์หลายรายที่ปล่อยอัปเดตด้านความปลอดภัยในช่วงเวลาเดียวกัน เช่น:

- 7-Zip แพตช์แก้ช่องโหว่ path traversal

- Adobe อัปเดตฉุกเฉินสำหรับ AEM Forms

- Cisco แพตช์ WebEx และ ISE

- Fortinet อัปเดต FortiOS และ FortiManager

- Google อัปเดต Android สำหรับช่องโหว่ Qualcomm

- Proton แก้ช่องโหว่ใน Authenticator บน iOS

- SAP แพตช์ช่องโหว่รุนแรงหลายรายการ

- Trend Micro ปล่อย fix tool ชั่วคราวสำหรับ RCE

- WinRAR ปิดช่องโหว่ path traversal ที่ถูกใช้งานจริง

ช่วงนี้จึงถือเป็นเดือนที่ทีม IT และผู้ใช้งานทั่วไปควรเฝ้าระวังทั้งเรื่องช่องโหว่และผลกระทบจากแพตช์อย่างใกล้ชิด เพราะแม้การอัปเดตจะช่วยป้องกันภัยไซเบอร์ แต่ในบางกรณีก็อาจกลายเป็นภัยที่ไม่คาดคิดได้เช่นกัน

ที่มา: bleepingcomputer neowin

Comment