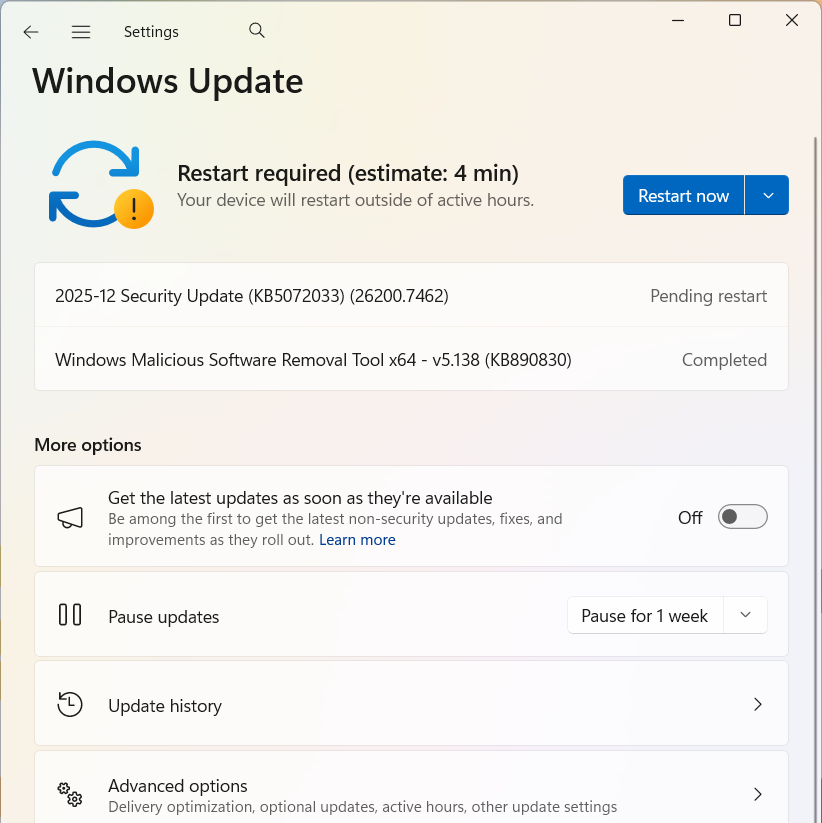

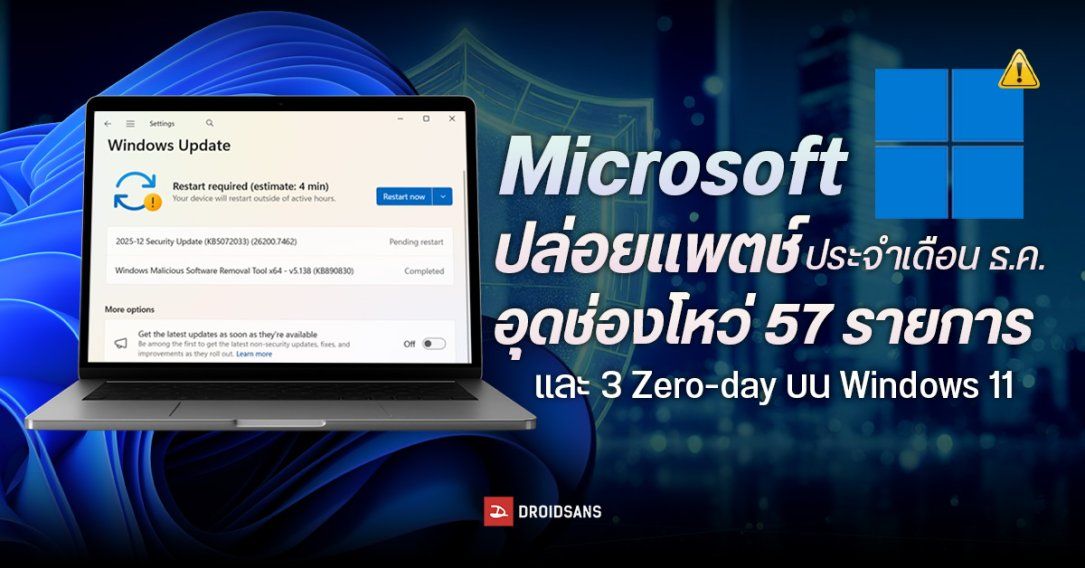

Microsoft ปล่อยอัปเดตความปลอดภัย (Patch Tuesday) ประจำเดือนธันวาคม 2025 รวมทั้งหมด 57 รายการ ครอบคลุม Windows 11 รหัส KB5072033 และ KB5071417 พร้อมแก้ไขช่องโหว่แบบ Zero-Day ที่ถูกโจมตีจริงแล้ว 1 รายการ และถูกเปิดเผยต่อสาธารณะอีก 2 รายการ

ในรอบนี้มีช่องโหว่ระดับร้ายแรง (Critical) จำนวน 3 รายการ โดยทั้งหมดเป็นช่องโหว่รันโค้ดจากระยะไกล (Remote Code Execution – RCE)

รายละเอียดช่องโหว่ที่ได้รับการแก้ไขมีดังนี้

- ช่องโหว่ยกระดับสิทธิ์ (Elevation of Privilege): 28 รายการ

- ช่องโหว่รันโค้ดจากระยะไกล (Remote Code Execution): 19 รายการ

- ช่องโหว่เปิดเผยข้อมูล (Information Disclosure): 4 รายการ

- ช่องโหว่โจมตีให้ระบบล่ม (Denial of Service): 3 รายการ

- ช่องโหว่ปลอมแปลงตัวตน (Spoofing): 2 รายการ

ตัวเลขดังกล่าว ไม่รวม ช่องโหว่ของ Microsoft Edge (15 รายการ) และ Mariner ที่ถูกแก้ไขก่อนหน้านี้ในเดือนเดียวกัน

รายละเอียด Zero-Day เดือนธันวาคม 2025

1. CVE-2025-62221 Windows Cloud Files Mini Filter Driver

ช่องโหว่นี้ยกระดับสิทธิ์เกิดจากปัญหา Use-After-Free ใน Windows Cloud Files Mini Filter Driver ซึ่งเป็นคอมโพเนนต์ที่ใช้จัดการไฟล์บนคลาวด์ เช่น OneDrive หรือบริการซิงก์ไฟล์อื่น ๆ เมื่อถูกโจมตีสำเร็จ ผู้โจมตีที่มีสิทธิ์อยู่แล้วในระบบสามารถยกระดับสิทธิ์ขึ้นเป็นระดับ SYSTEM ซึ่งเป็นสิทธิ์สูงสุดของ Windows ทำให้สามารถติดตั้งโปรแกรม แก้ไขไฟล์ระบบ หรือเข้าควบคุมเครื่องได้เต็มรูปแบบ

Microsoft ระบุว่าเป็นช่องโหว่ที่ พบการโจมตีแล้วจริง แต่ยังไม่เปิดเผยวิธีโจมตีหรือแคมเปญที่เกี่ยวข้อง โดยช่องโหว่นี้ถูกค้นพบโดยทีม MSTIC และ MSRC ของ Microsoft เอง

2. CVE-2025-64671 GitHub Copilot for JetBrains

เป็นช่องโหว่ Command Injection ใน GitHub Copilot เวอร์ชันสำหรับ JetBrains IDEs (เช่น IntelliJ IDEA, PyCharm) โดยตัว Copilot ไม่ได้กรองอักขระพิเศษที่ใช้รันคำสั่งระบบอย่างเหมาะสม ทำให้ผู้โจมตีสามารถแทรกคำสั่งอันตรายเข้าไปได้

ช่องโหว่นี้สามารถถูกโจมตีผ่าน Cross Prompt Injection ในไฟล์โค้ดที่ไม่เชื่อถือ และเซิร์ฟเวอร์ MCP ที่เป็นอันตราย หากเหยื่อเปิดไฟล์หรือเชื่อมต่อไปยังแหล่งที่ไม่ปลอดภัย คำสั่งที่ผู้โจมตีแอบแนบไว้จะถูกต่อท้ายและรันบนเทอร์มินัลของผู้ใช้ได้โดยอัตโนมัติ โดยเฉพาะเมื่อมีการเปิดใช้งานระบบ auto-approve command ของ IDE

ช่องโหว่นี้ถูกเปิดเผยโดย Ari Marzuk ในงานวิจัย “IDEsaster: A Novel Vulnerability Class in AI IDEs”

3. CVE-2025-54100 PowerShell

ช่องโหว่นี้เกิดจากการที่ PowerShell ทำการ parse หน้าเว็บโดยอัตโนมัติ เมื่อใช้คำสั่ง Invoke-WebRequest ซึ่งอาจมี สคริปต์หรือโค้ดอันตรายแฝงอยู่ ทำให้ถูกเรียกใช้งานโดยไม่ตั้งใจ

ผลกระทบคือ ผู้โจมตีสามารถฝังสคริปต์ในหน้าเว็บ เมื่อเหยื่อรัน Invoke-WebRequest <URL> ตัว PowerShell จะประมวลผลเนื้อหาทั้งหมด และโค้ดอันตรายที่ฝังไว้จะรันได้ทันทีบนเครื่องของเหยื่อ Microsoft จึงเพิ่มระบบเตือนใหม่ พร้อมแนะนำให้ผู้ใช้เพิ่ม -UseBasicParsing เพื่อป้องกันการ execute โค้ดจากเว็บเพจโดยไม่ตั้งใจ

ช่องโหว่นี้ได้รับรายงานจากนักวิจัยหลายคน เช่น Justin Necke, DeadOverflow, Pēteris Hermanis Osipovs, Melih Kaan Yıldız และ Osman Eren Güneş

นอกจากนี้ยังมีผู้ผลิตซอฟต์แวร์รายอื่นที่ออกอัปเดตด้านความปลอดภัยประจำเดือนธันวาคม เช่น Adobe, Fortinet, Google (Android), Ivanti, React, SAP โดยหลายรายแก้ไขช่องโหว่รุนแรงรวมถึง Zero-Day ที่ถูกโจมตีในวงกว้าง

แนะนำให้ผู้ดูแลระบบดำเนินการอัปเดต Windows และผลิตภัณฑ์ของ Microsoft โดยเร็ว โดยเฉพาะช่องโหว่ Zero-Day และช่องโหว่ที่สามารถโจมตีจากระยะไกลได้ พร้อมติดตามอัปเดตจากผู้ผลิตซอฟต์แวร์รายอื่นเพื่อป้องกันความเสี่ยงในการถูกโจมตีจากช่องโหว่เหล่านี้

.

ที่มา : bleepingcomputer

Comment