นับตั้งแต่มือถือสมาร์ทโฟนมีราคาถูกลง และคนทั่วไปสามารถซื้อหาได้ ทำให้สมาร์ทโฟนเริ่มกลายเป็นปัจจัยที่ 5 สำหรับคนหลายๆ กลุ่ม สมาร์ทโฟนจึงกลายเป็นกลุ่มเป้าหมายใหม่ของกลุ่มผู้ไม่ประสงค์ดี ดังที่เราได้เห็นในข่าวเก่า โดยเรามักจะพบกับแอพที่โหลดมาจากนอก Play Store ซึ่งแอพเหล่านั้นมักจะมีสิ่งแปลกปลอมเพิ่มเติ่มเข้าไปหรือที่เราเรียกแอพเหล่านี้ว่ามัลแวร์ ซึ่งมัลแวร์เหล่านี้จะคอยดักจับข้อมูลของเรากลับไปยังผู้ไม่ประสงค์ดี โดยวิธีการป้องกันด้วยตนเองง่ายๆ ก็คือ พยายามไม่โหลดแอพจากนอก Play Store และพยายามตรวจสอบการขอสิทธิเข้าถึงเครื่อง (Permission) ทุกครั้งก่อนติดตั้งแอพ ถ้าขออะไรแปลกๆ หรือไม่แน่ใจในผู้พัฒนาก็อย่าติดตั้งแอพนั้นๆ

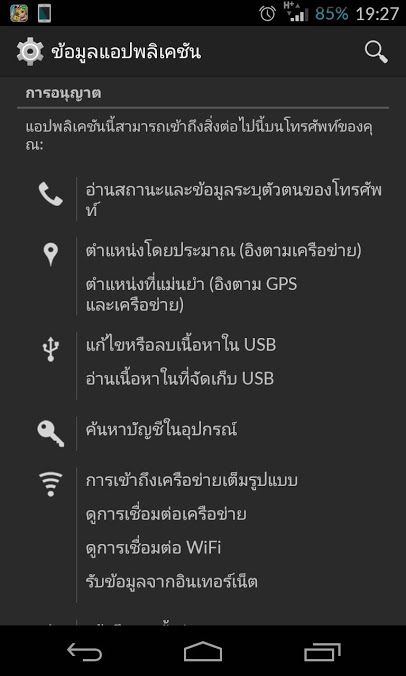

ตรวจสอบการขอสิทธิ (Permission) ก่อนลงแอพใดๆเสมอ

แต่ในวันนี้มีผลการวิจัยจากความร่วมมือกันระหว่างมหาวิทยาลัย California Riverside Bourns College และ University of Michigan (Peeking into Your App without Actually Seeing It: UI State Inference and Novel Android Attacks) ที่บ่งชี้ถึงแนวทางการแฮกข้อมูลแบบใหม่ในแอพพิลเคชันบนสมาร์ทโฟนที่ชื่อว่า UI [user interface] state interference attack ผลการทดลองจากการนำเอาแนวทางนี้ไปทดสอบแฮก GMail พบว่าได้ผลถึง 92%

หลักการของ UI state interference attack ที่ว่านี้คล้ายกับหลักการฟิชชิง (phishing) บนเว็บ (ข่าวเก่า) โดยตัวแอพมัลแวร์จะคอยดักจับแอพเป้าหมายว่าจะถูกเรียกใช้เมื่อไหร่ เมื่อแอพเป้าหมายถูกเรียกใช้แล้ว ตัวมัลแวร์จะไปขัดขวางกระบวนการโหลดหน้าแอพเป้าหมาย แต่จะเด้งหน้าแอพของมัลแวร์ที่มีความคล้ายกับหน้าแอพเป้าหมายขึ้นมา เพื่อหลอกให้ผู้ใช้กรอกข้อมูลส่วนตัวเข้าไป เมื่อเรากรอกเสร็จก็จะแจ้งเตือน error แบบเนียนๆ ขึ้นมาว่า การติดต่อไปยังเซิร์ฟเวอร์ล้มเหลว ตัวแอพมัลแวร์ก็จะปิดหน้าแอพหลอกๆ นี้ทิ้งไป แล้วเด้งเข้าสู่หน้าแอพเป้าหมายแทน (ดูวิดีโอด้านบนประกอบ)

โดยวิธีการแฮกข้อมูลแบบ นี้ไม่ได้ขอ permission พิสดารพันลึกอะไรเลย ขอ permission แค่การขอเข้าถึงการเชื่อมต่อเครือข่ายไร้สายเพียงอย่างเดียวเท่านั้น

โดยนักวิจัยได้เปิดเผยว่าหลักการแฮกข้อมูลแบบด้านบนนี้ใช้ช่องโหว่จากการดักจับความเปลี่ยนแปลงของ Shared Memory ที่ไว้จัดการ Windows Manager จึงมีความเป็นไปได้มากที่จะนำหลักการนี้ไปใช้บน Mac OSX, Windows หรือ iOS เพราะหลายระบบปฏิบัติการต่างก็มีระบบ Shared Memory แบบนี้เหมือนกัน

นอกจากนี้นักวิจัยยังเผยถึงช่องโหว่การล้วงข้อมูลภาพถ่ายจากกล้องมือถือเรา ด้วยการขอ Permission ที่การเข้าถึงกล้อง และ การเชื่อมต่อเครือข่ายไร้สายเพียงเท่านั้น

โดยปกติแล้ว Android จะไม่ยอมให้แอพต่างๆ ขอสิทธิเข้าถึงกล้องได้พร้อมกัน แต่แอพมัลแวร์จะคอยตรวจจับแอพต่างๆ ว่ามีการเข้าถึงกล้องไหม ถ้ามีตัวมัลแวร์ก็จะรอคอยจังหวะตอนที่แอพเป้าหมายกำลังจะเลิกใช้กล้อง ตัวแอพมัลแวร์จะเข้ามาขอสิทธิต่อและทำการถ่ายภาพใหม่ทันที ซึ่งจะใช้ระยะเวลาการถ่ายภาพ 500-1000 ms (ครึ่งวินาที-หนึ่งวินาที) ซึ่งส่วนใหญ่คนทั่วไปมักจะยังไม่เลื่อนกล้องไปไหน ยังคงอยู่ในตำแหน่งเดิมที่เพิ่งถ่ายภาพเสร็จ

หลังจากนี้เราควรระมัดระวังการโหลดแอพ ไม่ควรโหลดแอพจากนอก Play Store และควรตรวจสอบ Permission ก่อนจะติดตั้งรวมทั้งตรวจสอบความน่าเชื่อถือของนักพัฒนา

ที่มา thehackernews ผ่าน หนูเนยดอทคอม

น่ากลัวแฮะ

ไม่ใช่แต่แอพนอก Play Store เท่านั้น แม่แต่แอพใน Play Store บางแอพ ก็ต้องพึงระวัง

สอบถามเพิ่มเติม ถ้าใช้แอพ DroidWall บล๊อคการเชื่อมต่อเน็ท ของแอพนั้นๆ จะสามารถป้องกันได้ในระดับนึงหรือเปล่าครับ ?

ใช่ น่ากลัวจริงๆ